bwCloud SCOPE nutzen

Für dieses Tutorial sind die ersten Schritte Voraussetzung.

Der initiale Zugriff auf Instanzen ist nur mittels SSH möglich. Dieser öffentliche SSH-Key wird beim Erzeugen einer virtuellen Maschine automatisch in das Linux-System eingespielt. Anschließend können Sie sich von außen per SSH auf das System einloggen. Instanzen in der bwCloud können automatisiert gesteuert werden. Mit den folgenden Schritten können Sie Ihre Instanz dafür vorbereiten.

Bitte beachten: Speichern Sie keine personenbezogenen und/oder sensiblen Daten oder Informationen in der bwCloud ab. Wir können kein ausreichendes Schutzniveau anbieten um beispielsweise den Anforderungen der ZENDAS hinsichtlich Datenschutz etc. zu entsprechen.

Schritt 3: SSH-Key Paar erzeugen[ssh_key_gen]

Im folgenden wird der Vorgang zur Erzeugung eines SSH-Key Paares (öffentlicher und geheimer SSH-Key) beschrieben.

- Für Windows Benutzer mittels PuTTYgen.

- Für Linux und Mac user.

1. Windows Benutzer mittels PuTTYgen

Erst muss PuTTYgen installiert werden. Mit diesem Programm wird das SSH-Schlüsselpaar erzeugt.

PuTTYgen Installation

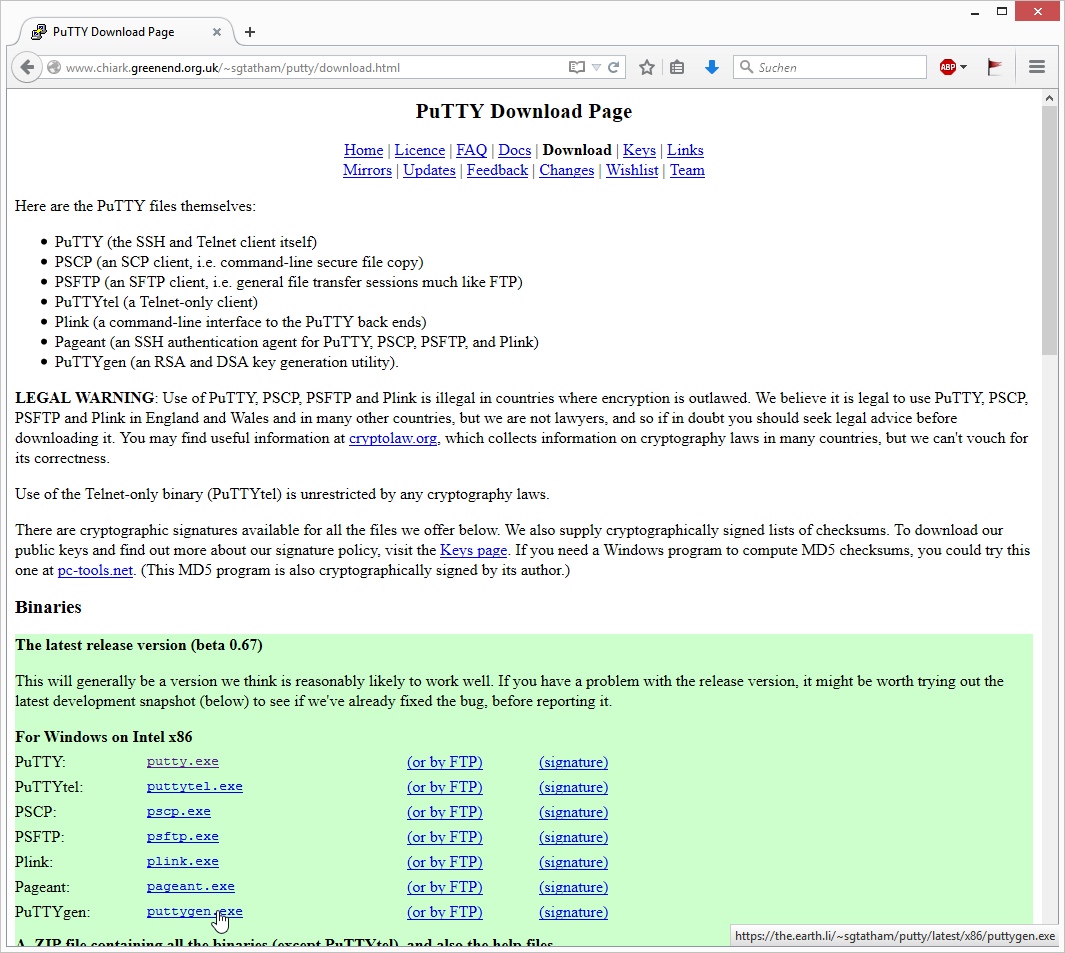

Laden Sie sich das Programm puttygen.exe herunter.

- Gehen Sie dazu z.B. auf die Seite putty.org.

- Klicken Sie auf der Website auf Download Putty.

- Suchen Sie auf der sich anschließend öffnende Seite nach der Quelle 'puttygen.exe (a RSA and DSA key generation utility)'.

- Laden Sie das zu Ihrem System passende Programm (64-bit x86 or 64-bit x86) herunter.

- Starten Sie das Programm/ die Datei puttygen.exe direkt.

SSH-Key Erzeugen

Einen SSH-Key Paar erzeugen und in das richtige Format bringen.

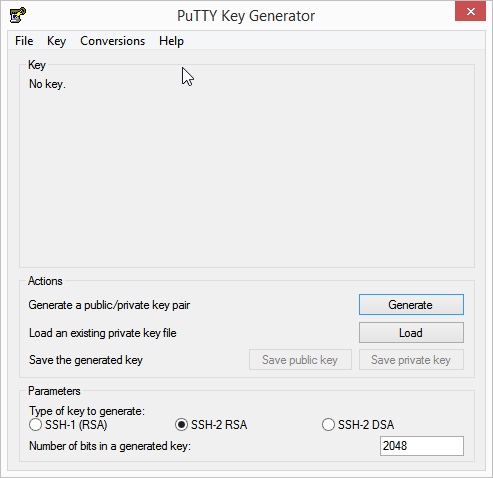

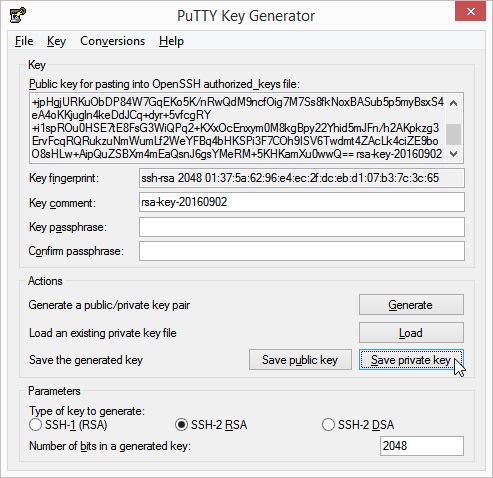

- Wählen Sie folgende Einstellungen: den Type

RSA , die Bit-Stärke mindestens4096 und ein Passwort für den Schlüssel. - Klicken Sie auf den Button Generate rechts neben der Beschriftung Generate a public/private key pair.

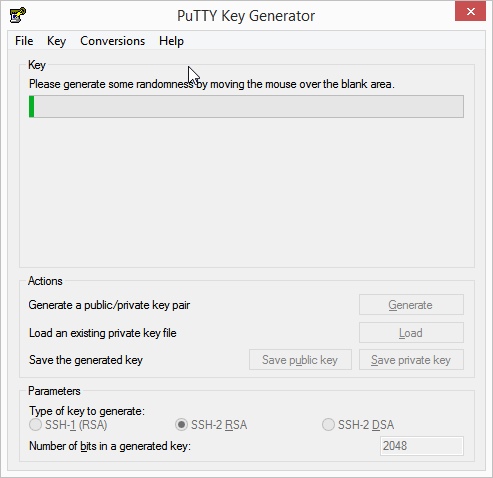

- Bewegen Sie die Maus mit unregelmäßigen Bewegungen über den Bildschirm um genügend Entropie für die Schlüsselerzeugung zu generieren. Wenn die Schlüsselerzeugung erfolgreich abgeschlossen wurde, wird Ihnen der öffentliche Schlüssel in einem Textfeld angzeigt.

- Öffnen Sie einen einfachen Texteditor (z. B. Notepad) und kopieren Sie den erzeugten öffentlichen Schlüssel aus dem Textfeld in den Editor.

- Veränderen Sie das Format des Schlüssels zu einem Einzeiler.

ssh-rsa AAAAB3N...SMQQ== mail@example.com - Speichern Sie den öffentlichen Schlüssel in einem Verzeichnis ab.

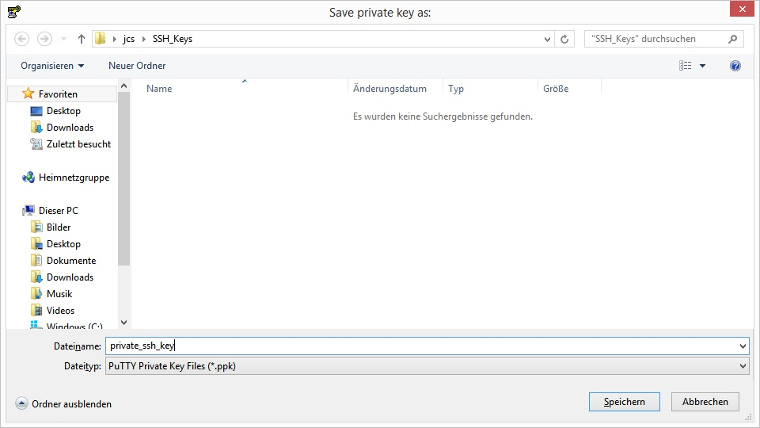

- Speichern Sie den privaten Schlüssel im selben Verzeichnis wie zuvor den öffentlichen Schlüssel ab. Klicken Sie dazu auf den Button Save private key.

2. Linux und Mac Benutzer

Führen Sie im Terminal den folgenden Befehl aus.

-

Ein Schlüsselpaar wird unter dem Namen

myKey erzeugt.ssh-keygen \ -t rsa \ -b 4096 \ -f ~/.ssh/myKeyIn der Eingabe, tragen sie ein sicheres Passwort ein. Bewahren Sie ihr Passwort gut auf. Ohne dieses können Sie das Schlüsselpaar nicht verwenden. Der öffentliche Schlüssel hat die Dateiendung.pub . -

Stellen Sie sicher, das ander Benutzer nicht auf ihren privaten Schlüssel zugreifen können.

chmod 600 ~/.ssh/myKey

Schritt 4: SSH-Key Registrierung[ssh_key]

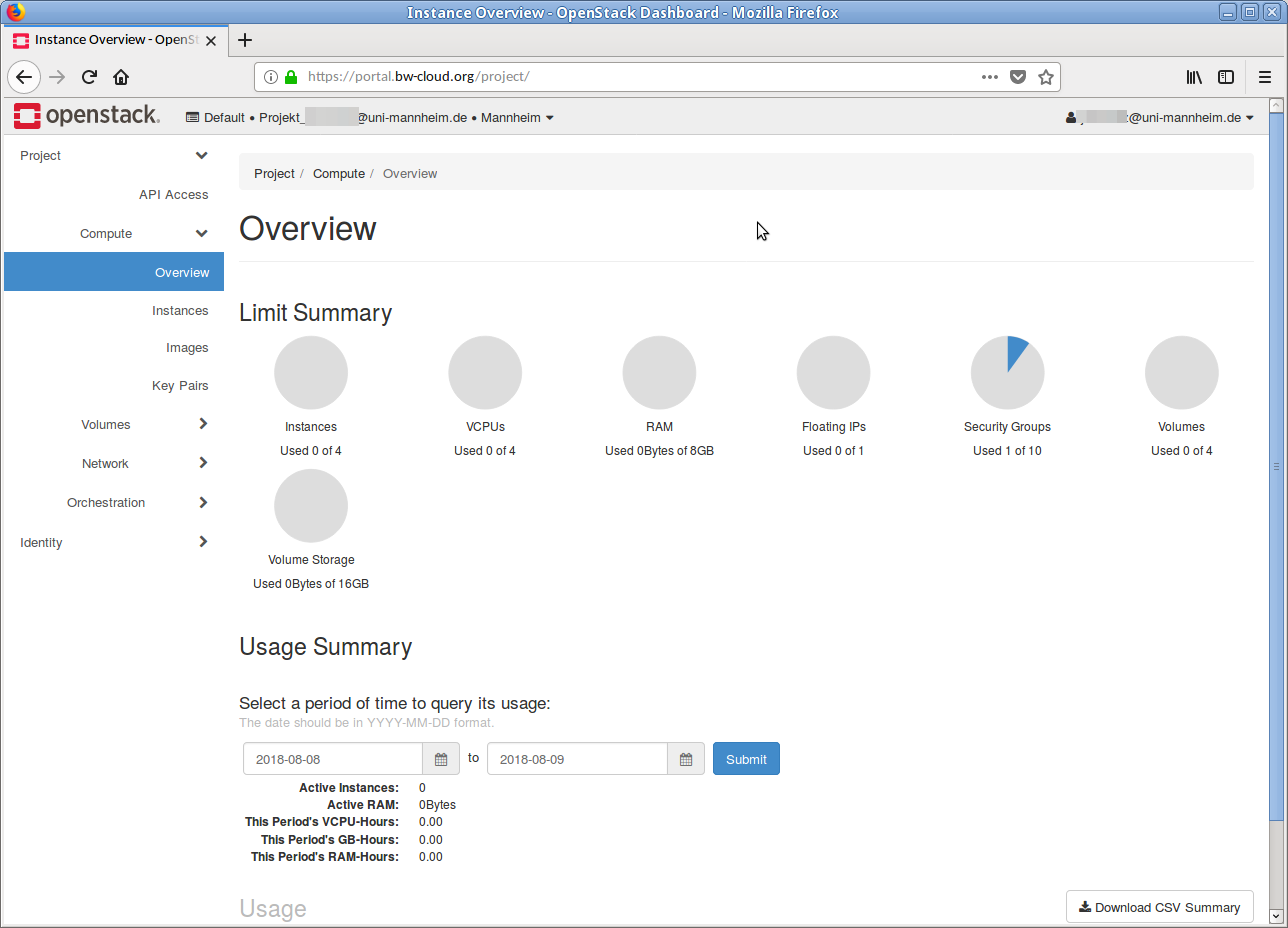

Sie registrieren in den folgenden Schritten Ihren persönlichen öffentlichen SSH-Keys in der bwCloud.

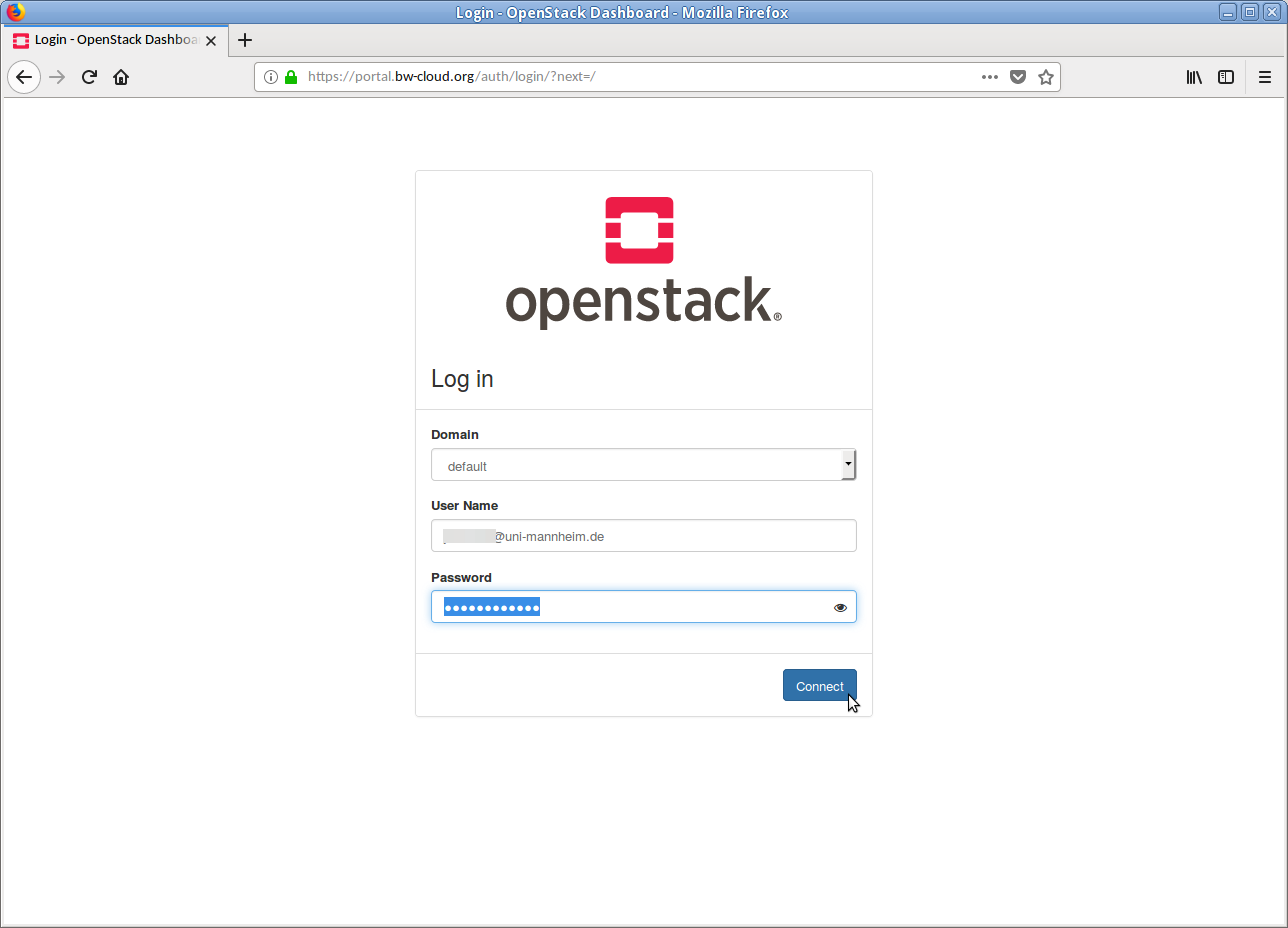

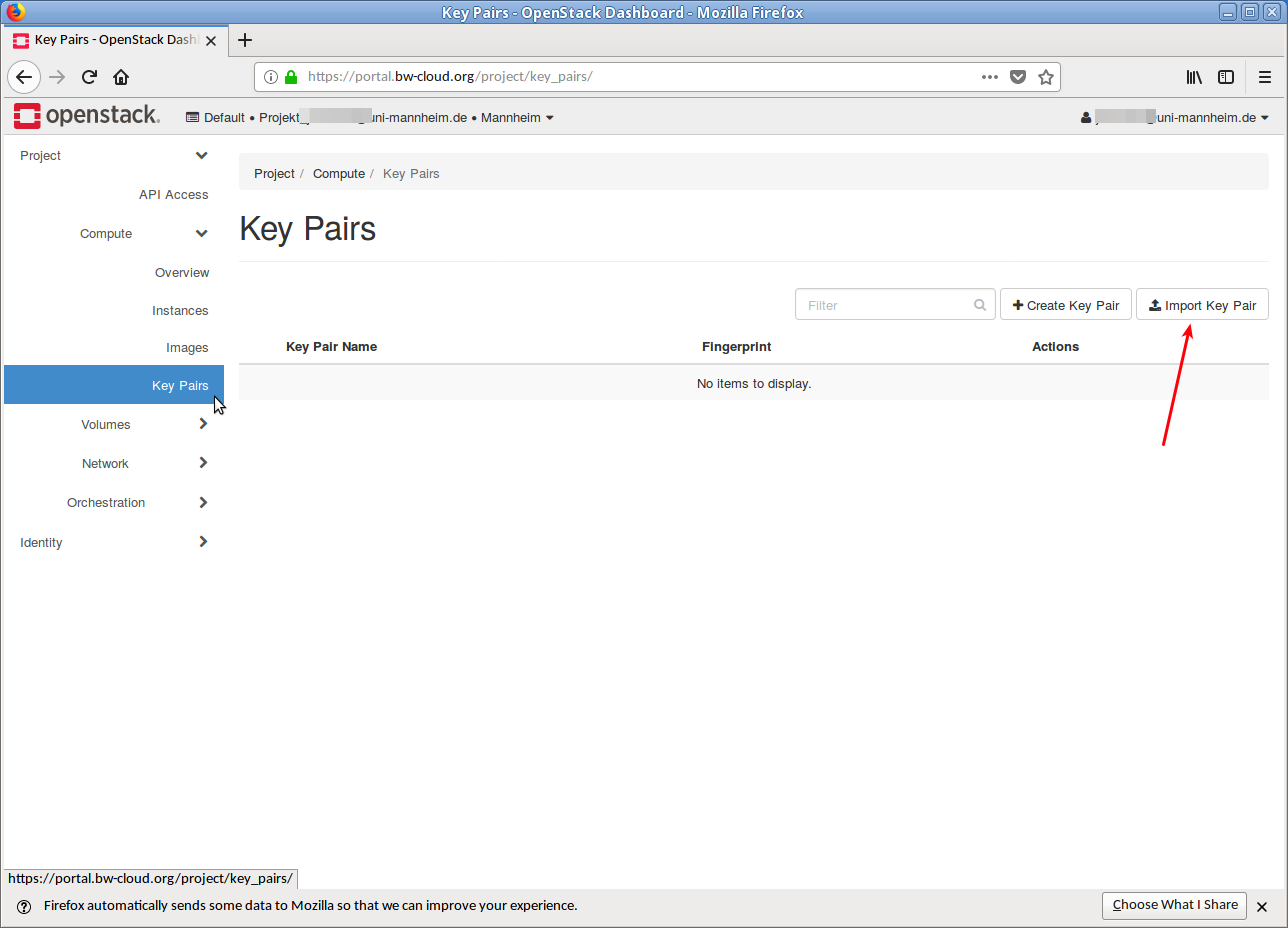

- Loggen Sie sich in die bwCloud ein wie unter Erste Schritte: Schritt 2 beschrieben.

- Klicken Sie unterhalb von Projekt → Compute auf Schlüsselpaare. Sie bekommen eine Übersicht mit den von Ihnen (bereits) importierten Schlüsselpaaren angezeigt.

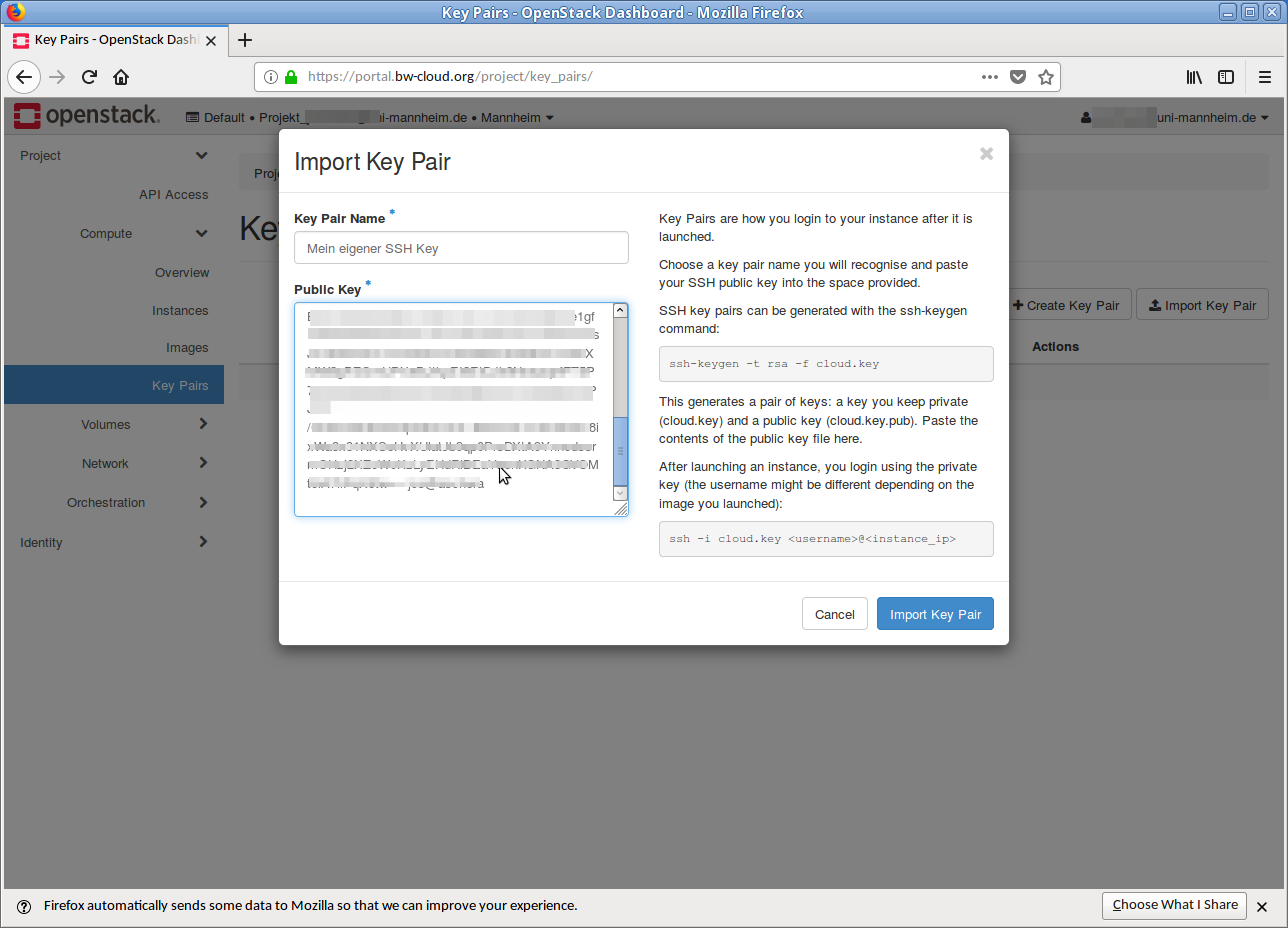

- Klicken Sie rechts oben auf den Button Schlüsselpaar importieren. Es öffnet sich ein Dialog.

- Geben Sie Ihrem SSH-Key einen eindeutigen Namen und kopieren Sie in das Textfeld darunter den öffentlichen SSH-Key.

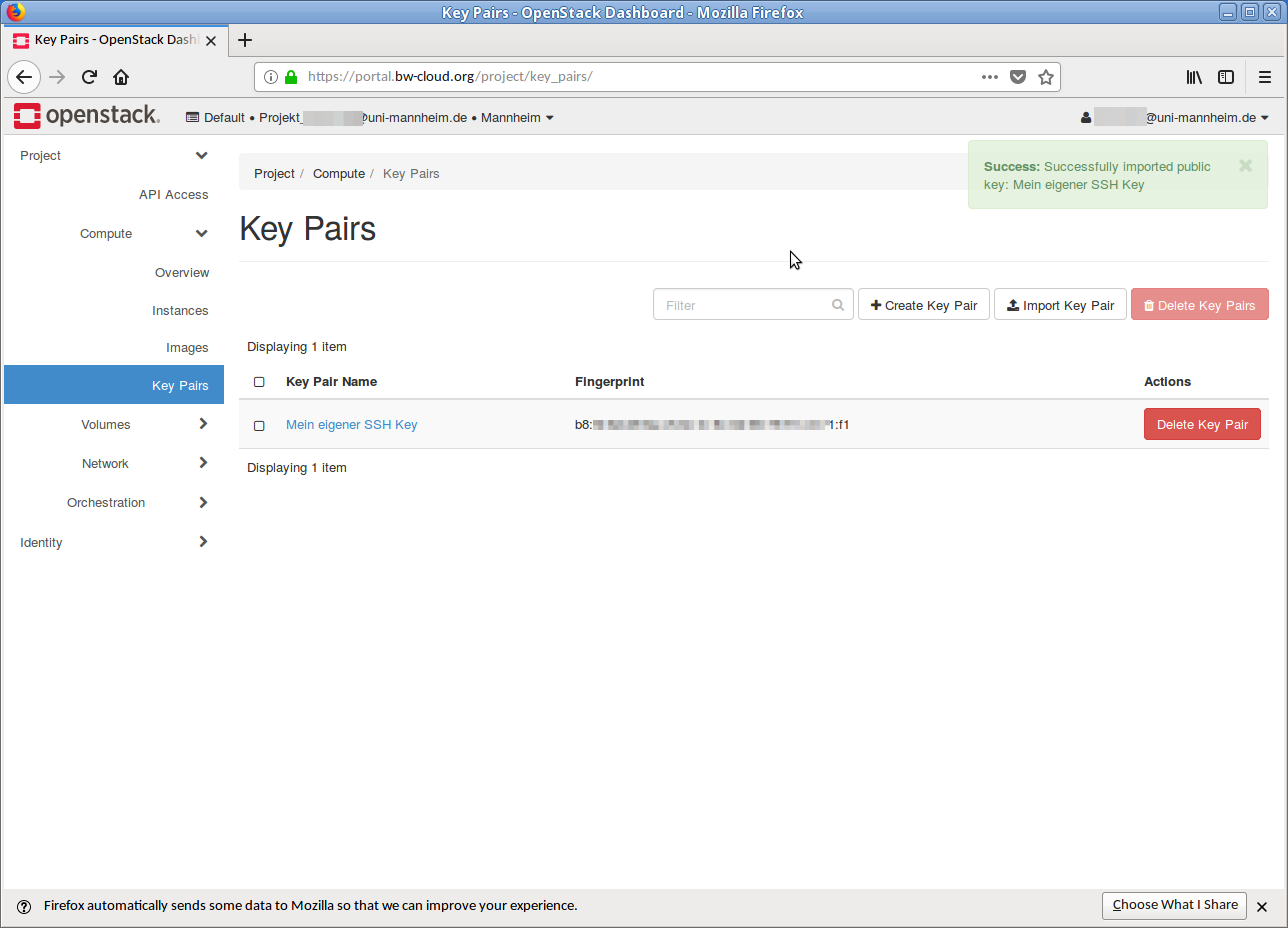

- Klicken Sie anschließend auf den Button Schlüsselpaar importieren. Wenn der Vorgang erfolgreich war bekommen Sie eine Übersicht mit dem importierten SSH-Key(s) angezeigt.

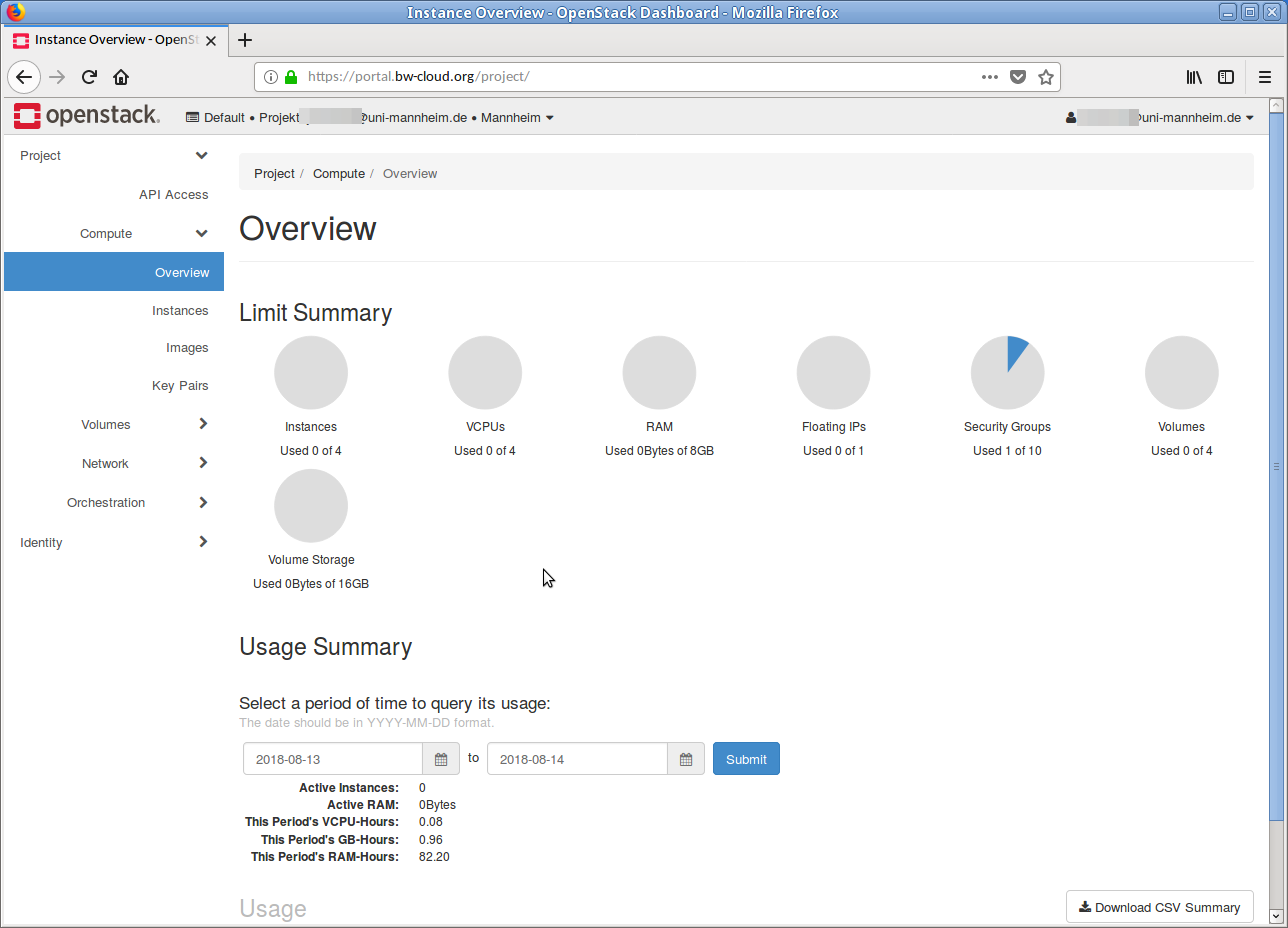

Schritt 5: Eine Instanz starten[launch_instance]

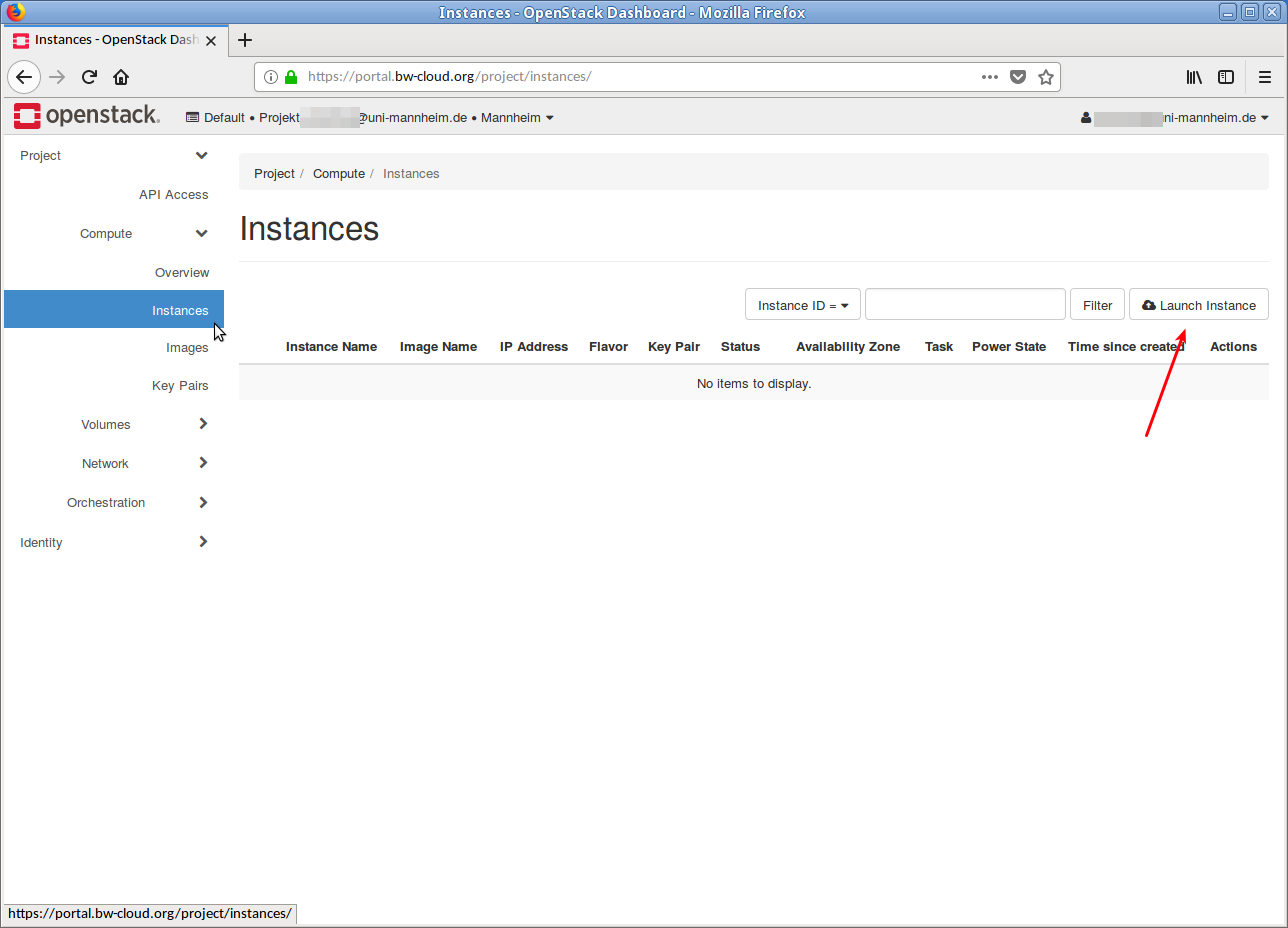

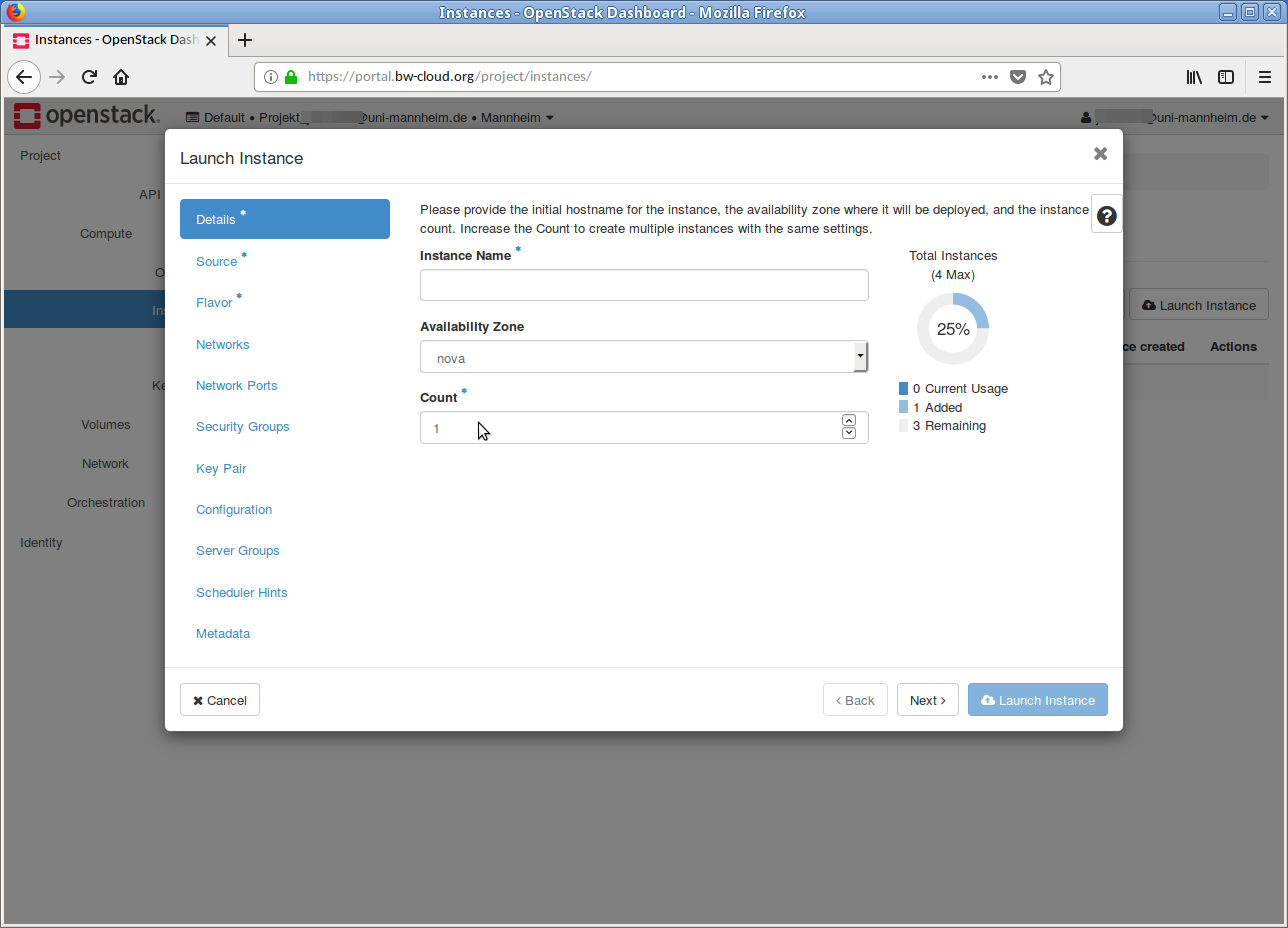

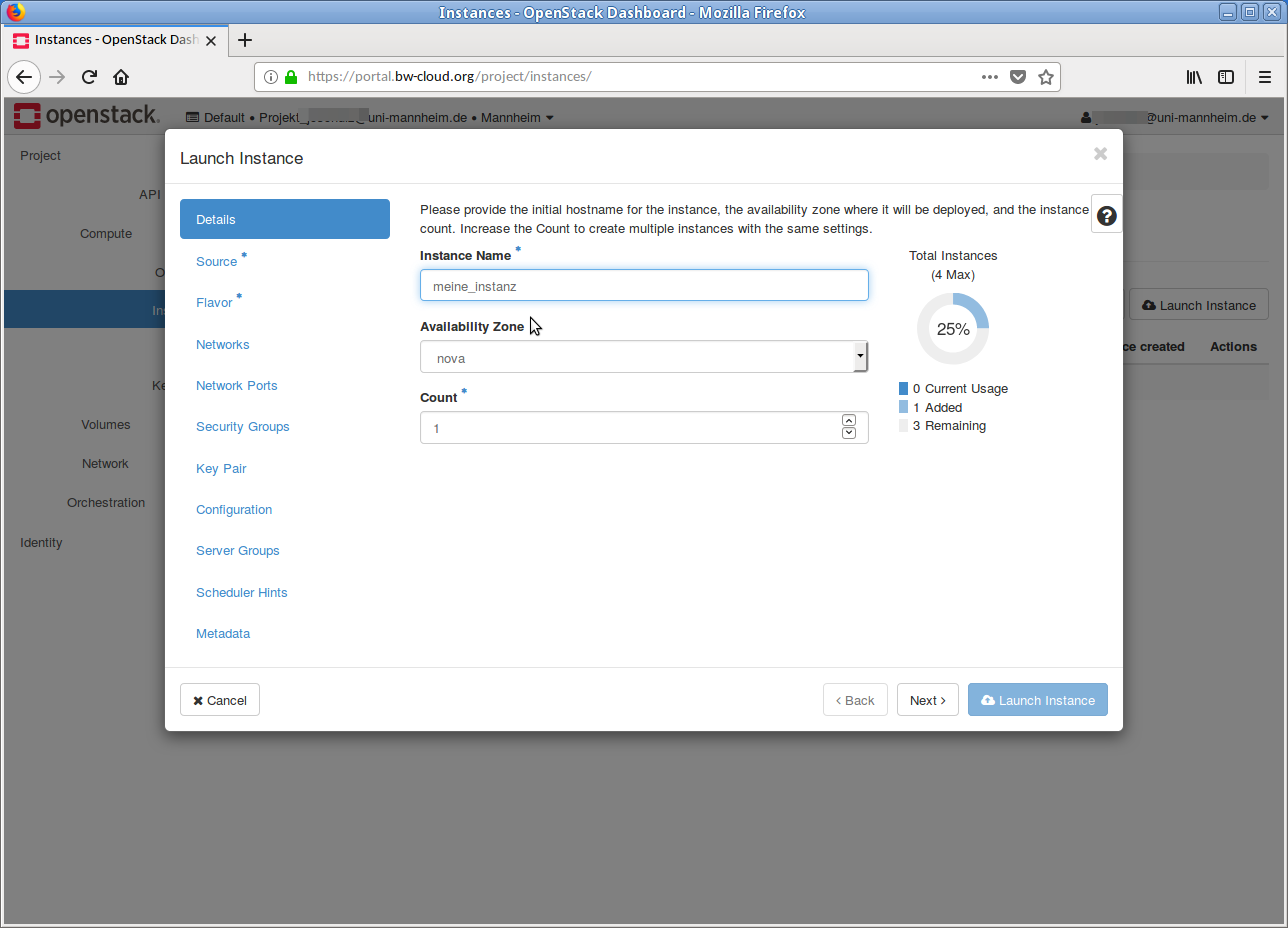

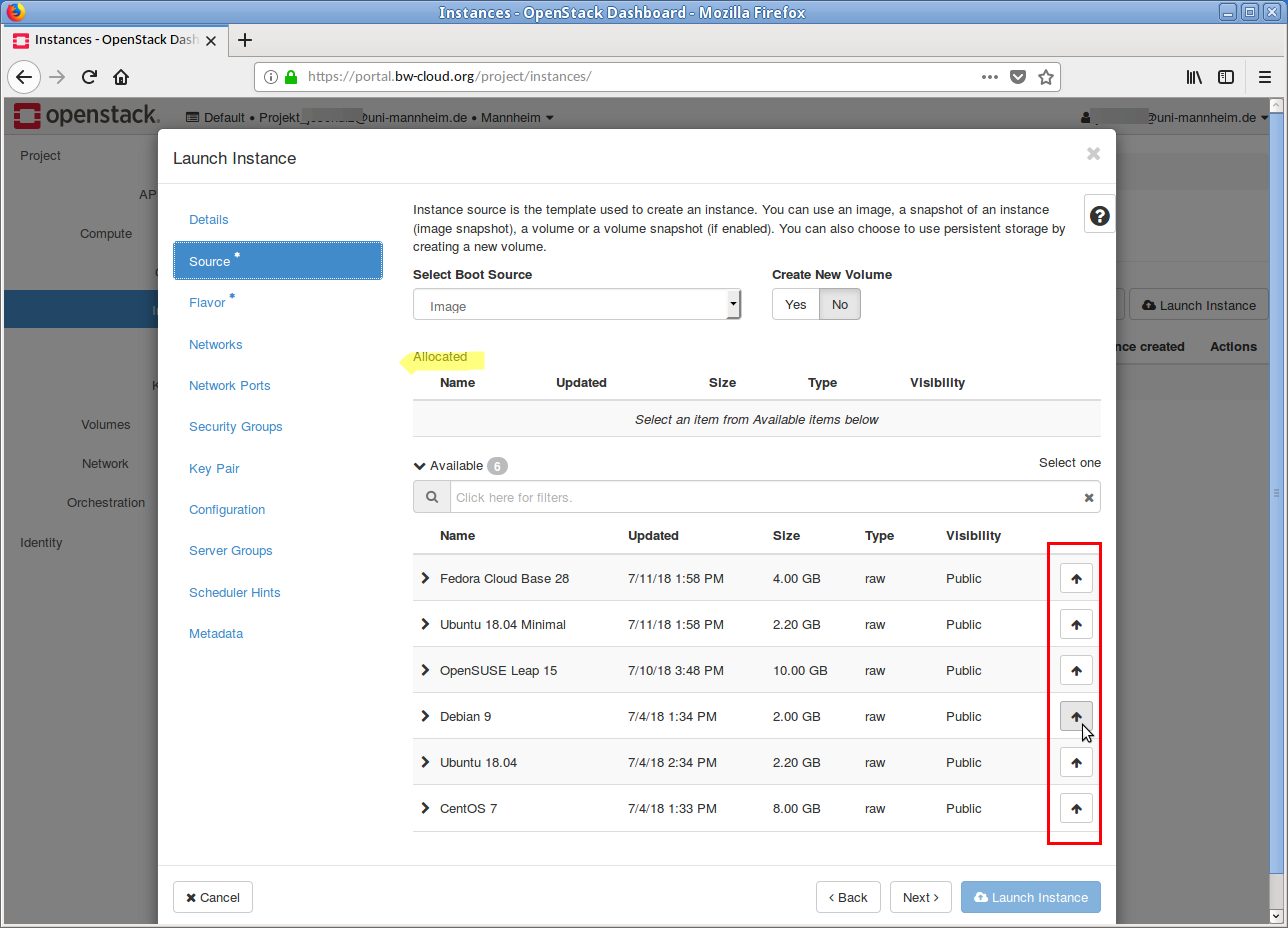

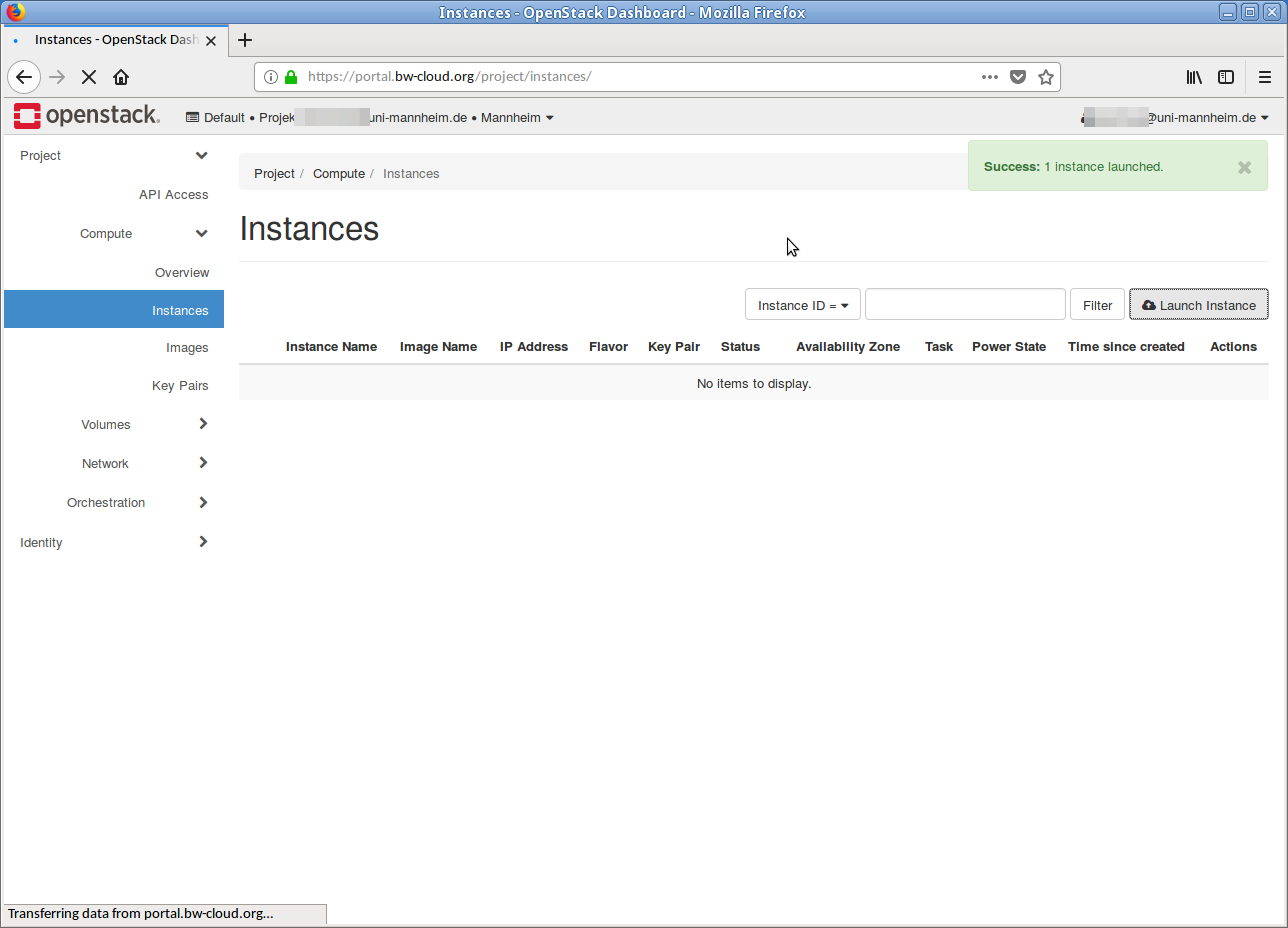

- Klicken Sie im linken Menü auf Instances. In der neuen Seite klicken sie auf den Button Launch Instance. Es öffnet sich ein Dialog, der Sie Schritt-für-Schritt durch den Vorgang führt.

-

Als erste tragen Sie für die Instanz einen aussagekräftigen Namen ein, z. B.

myVM01 . Klicken Sie dann unten auf den Button Next. -

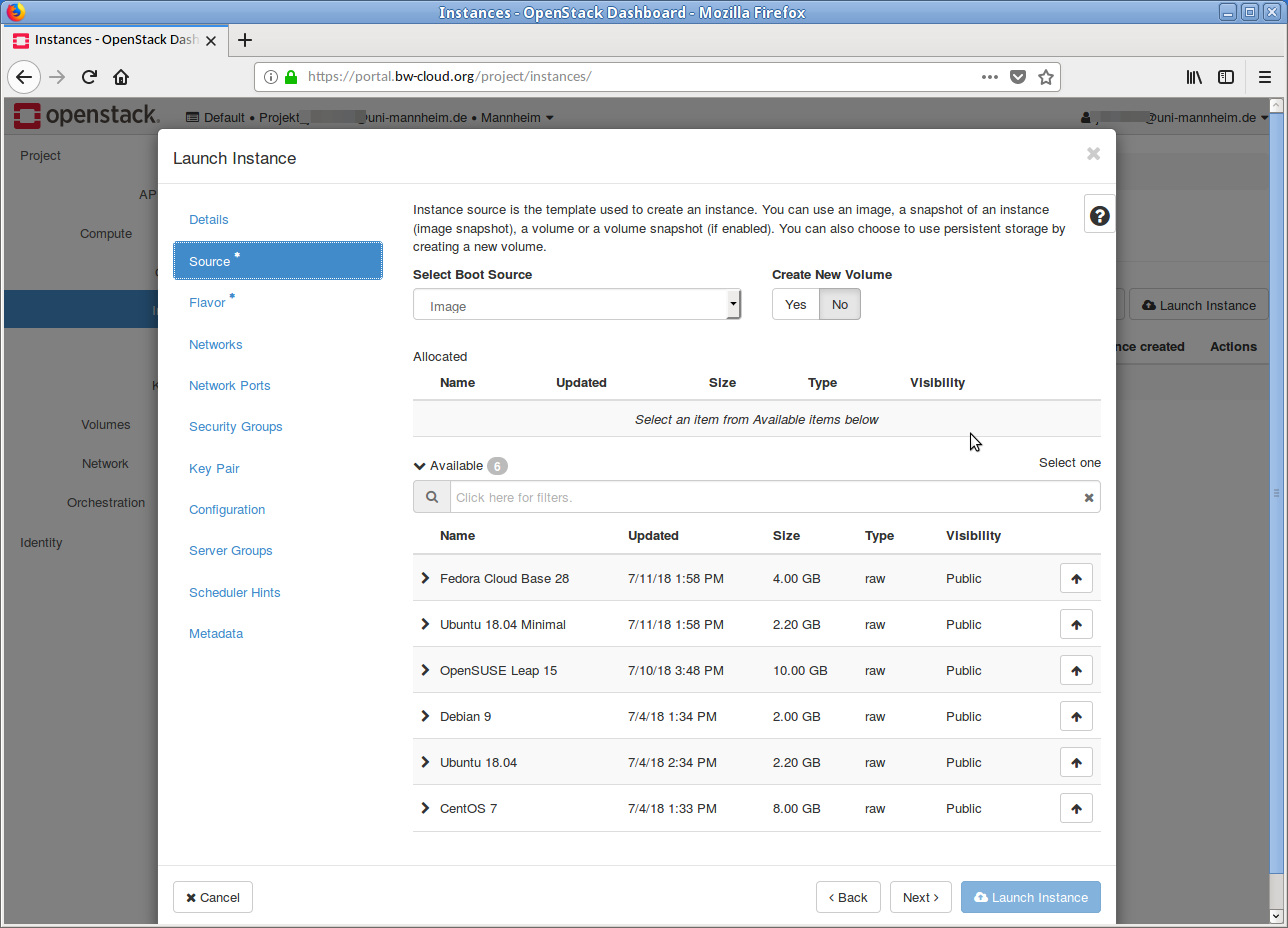

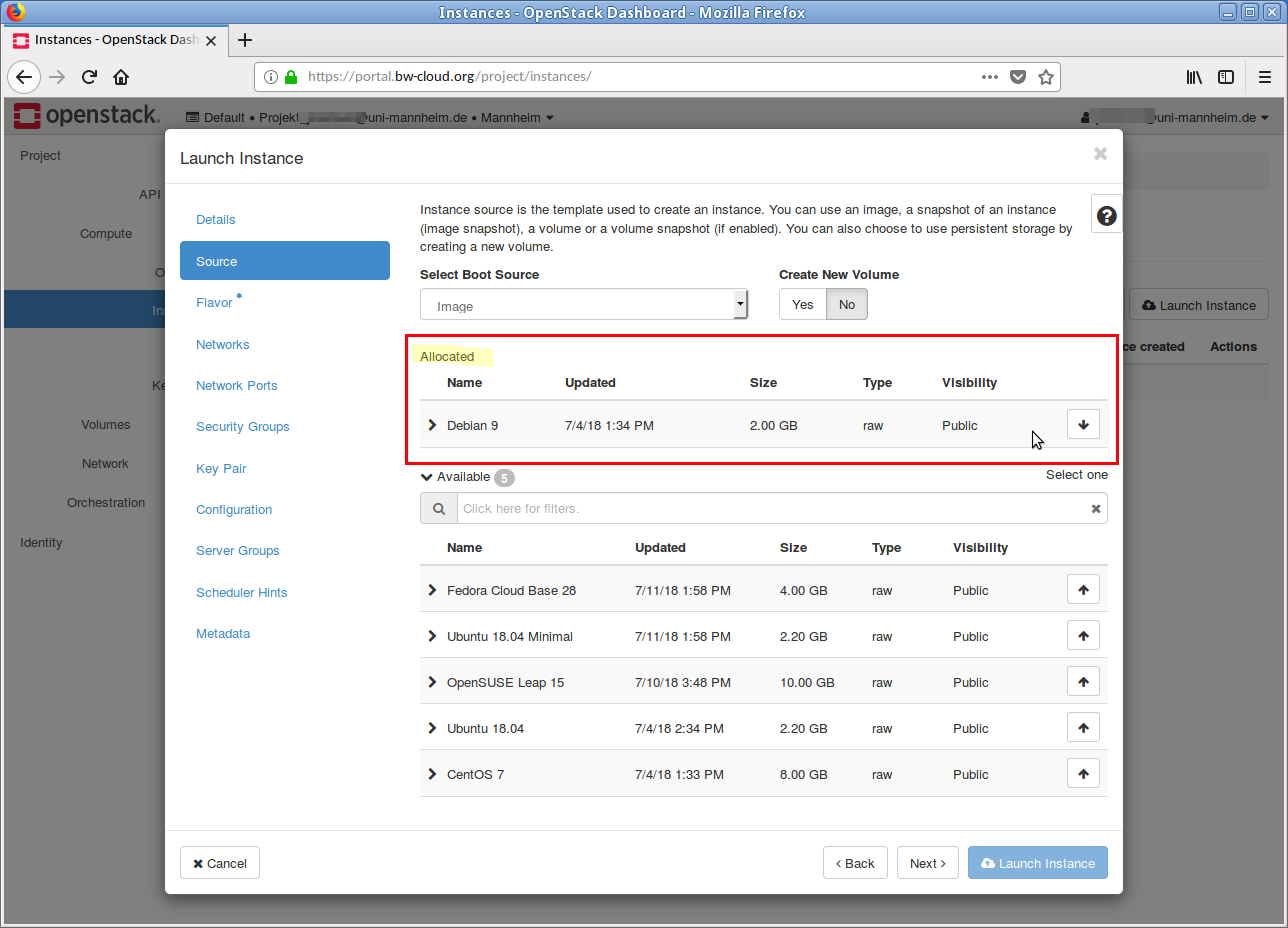

Wählen Sie nun eine Quelle/ Image aus, auf die ihre Instanz basieren soll, z. B.

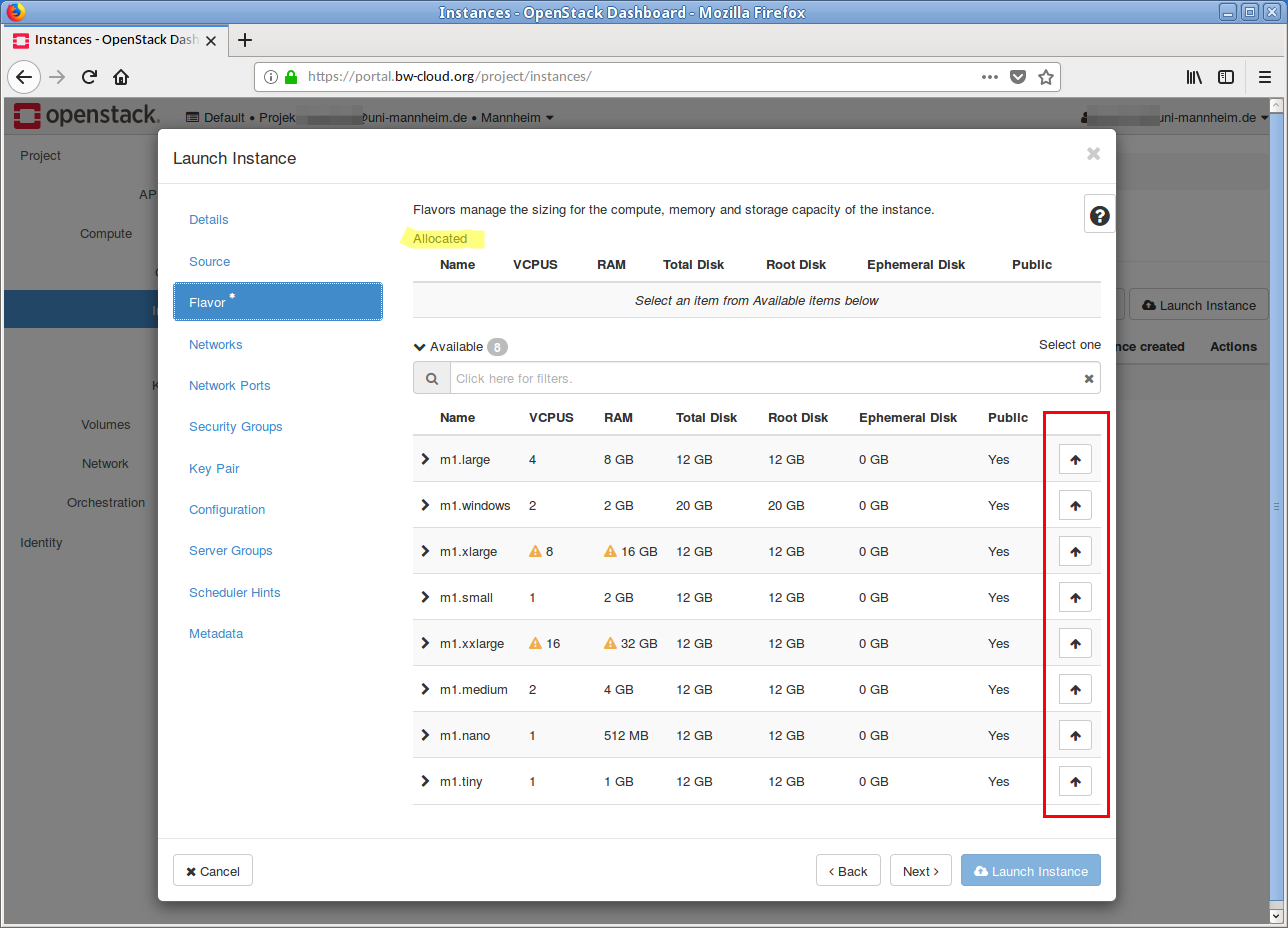

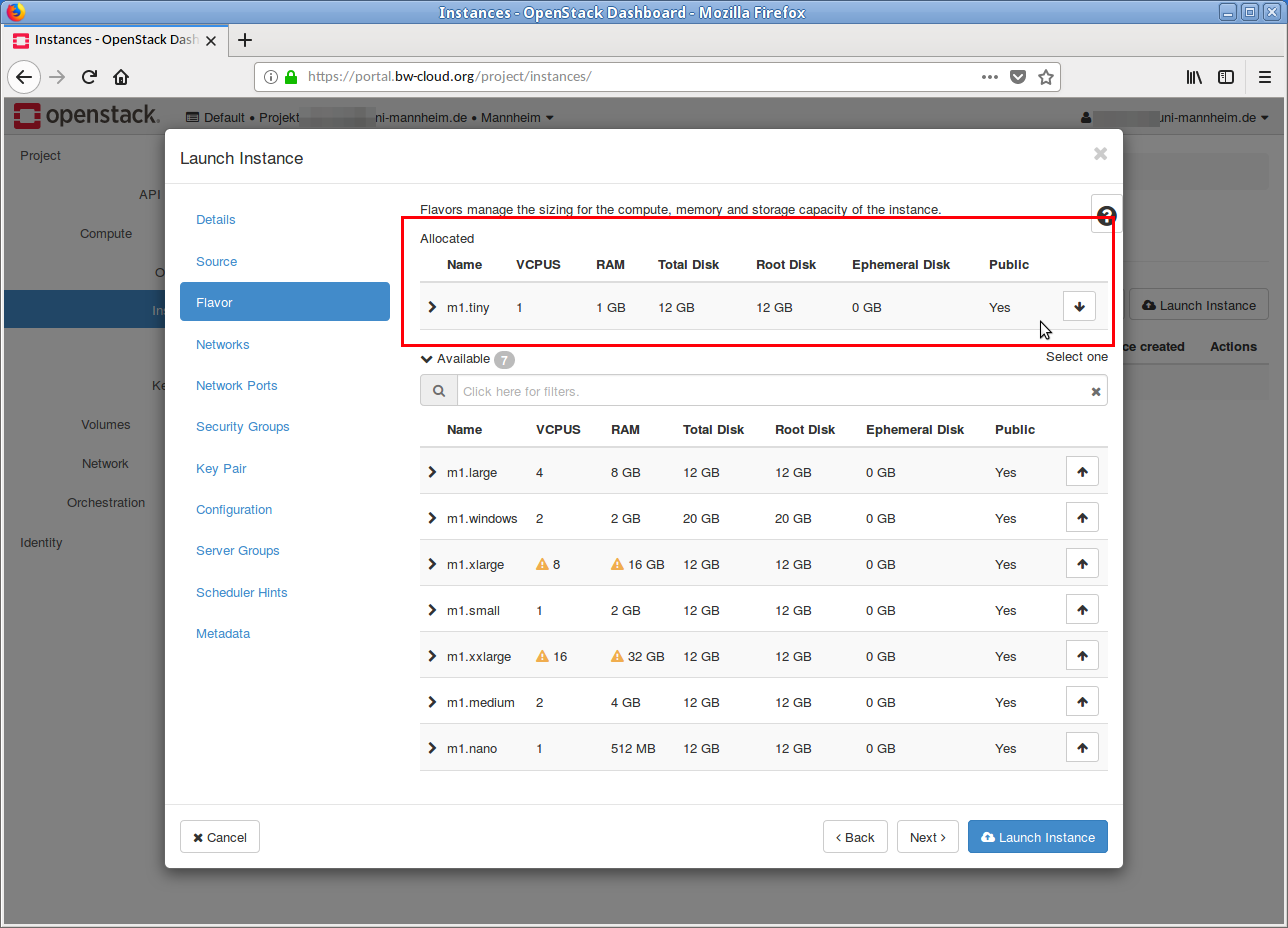

Debian X . Dies geschieht mit einem Klick auf den Pfeil hoch. Im Bereich Allocated wird das ausgewählte Image angezeigt. Wenn Sie diese Auswahl verwerfen möchten, klicken Sie auf den Pfeil runter in der Zeile. - Im nächsten Schritt muss das Flavor ausgewählt werden. Sollte Ihre aktuelle Quota zu gering für ein Flavor sein, wird dies durch ein gelbes Warnsymbol dargestellt.

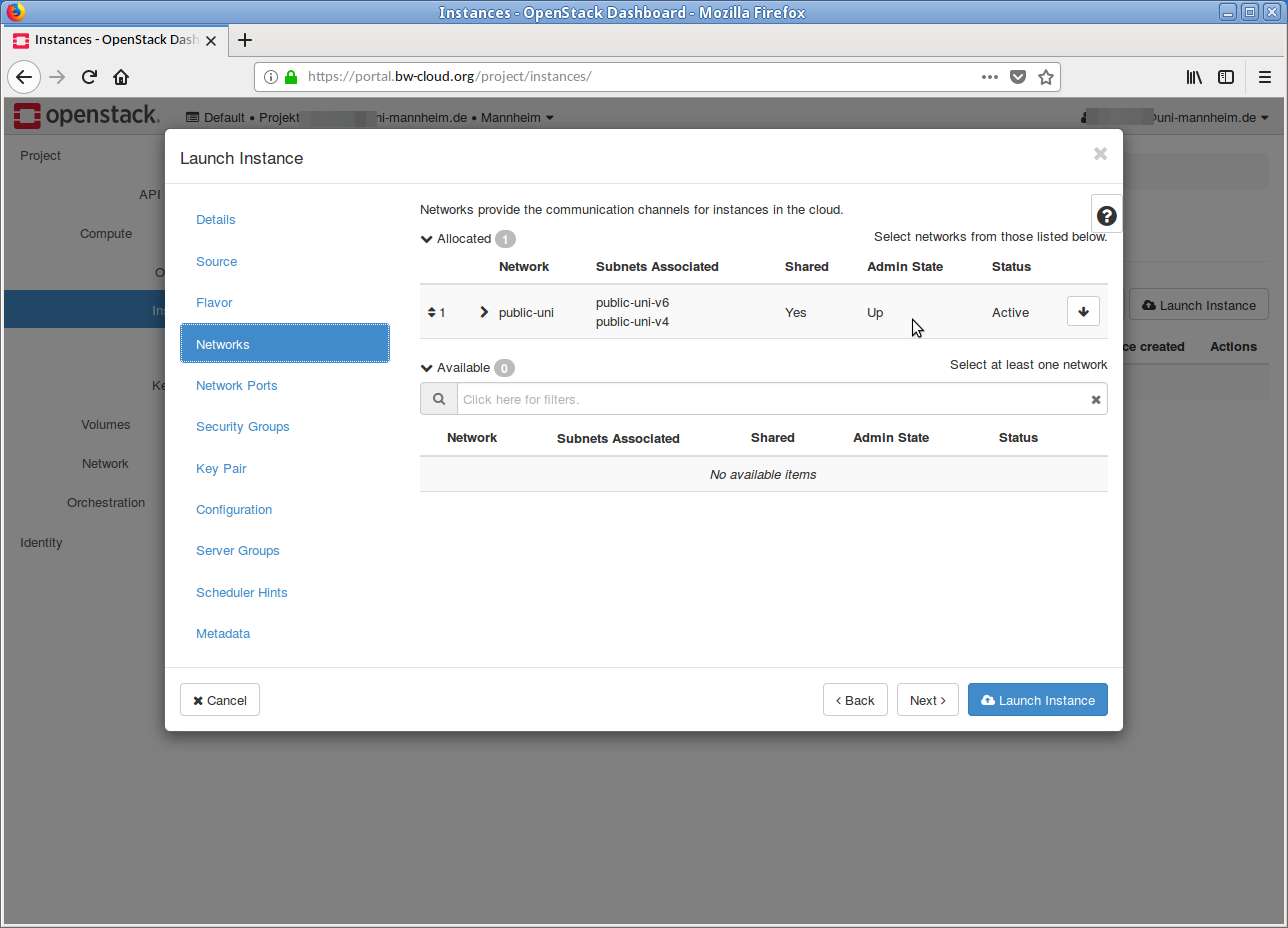

- Als nächstes wählen Sie das Netzwerk aus. Hier müssen Sie nichts verändern. da die Standardeinstellung meistens ausreicht.

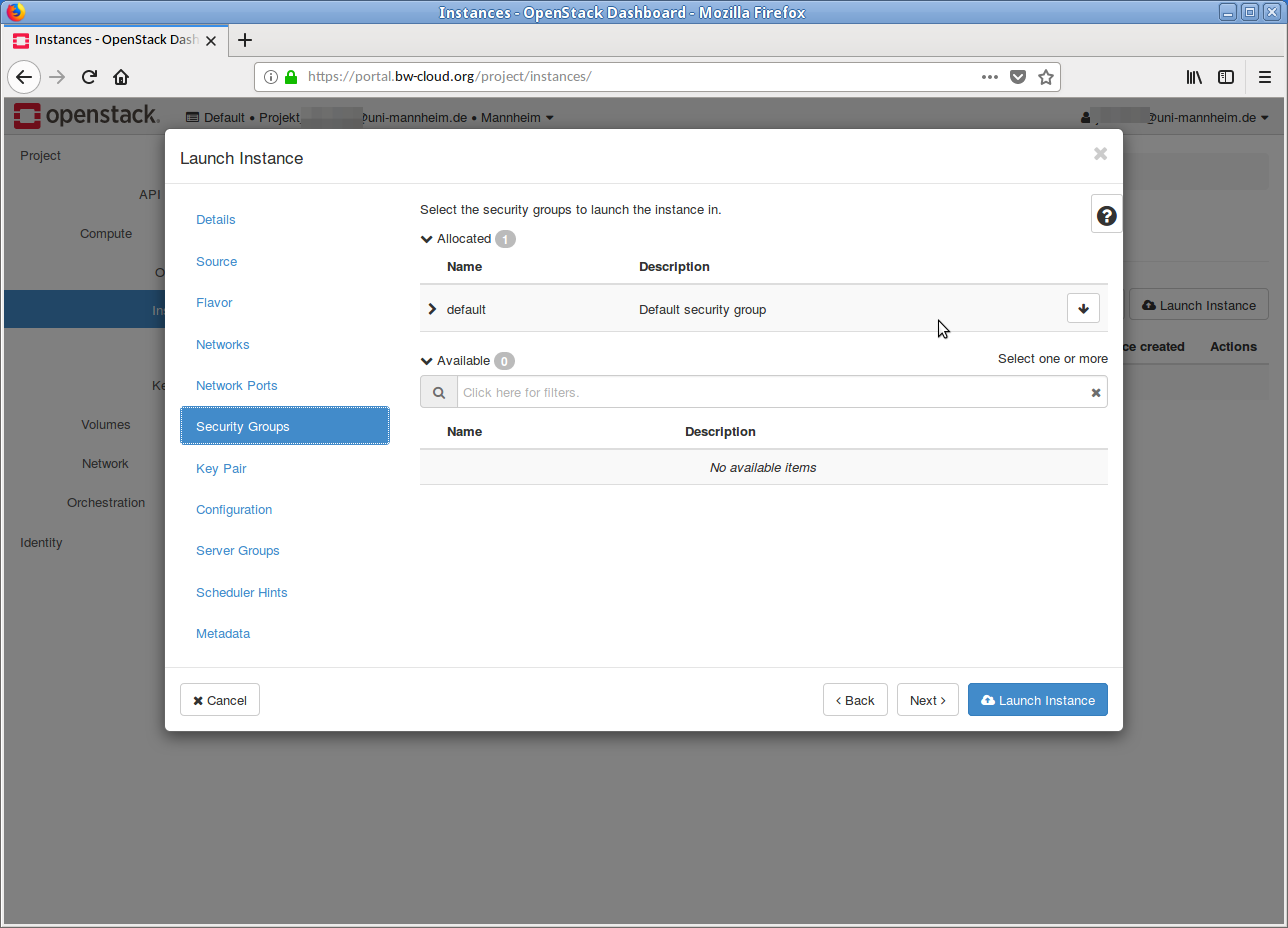

- Was die Security Group angeht, so müssen Sie idR an dieser Stelle nichts ändern. Anpassungen sind zu späteren Zeitpunkten möglich.

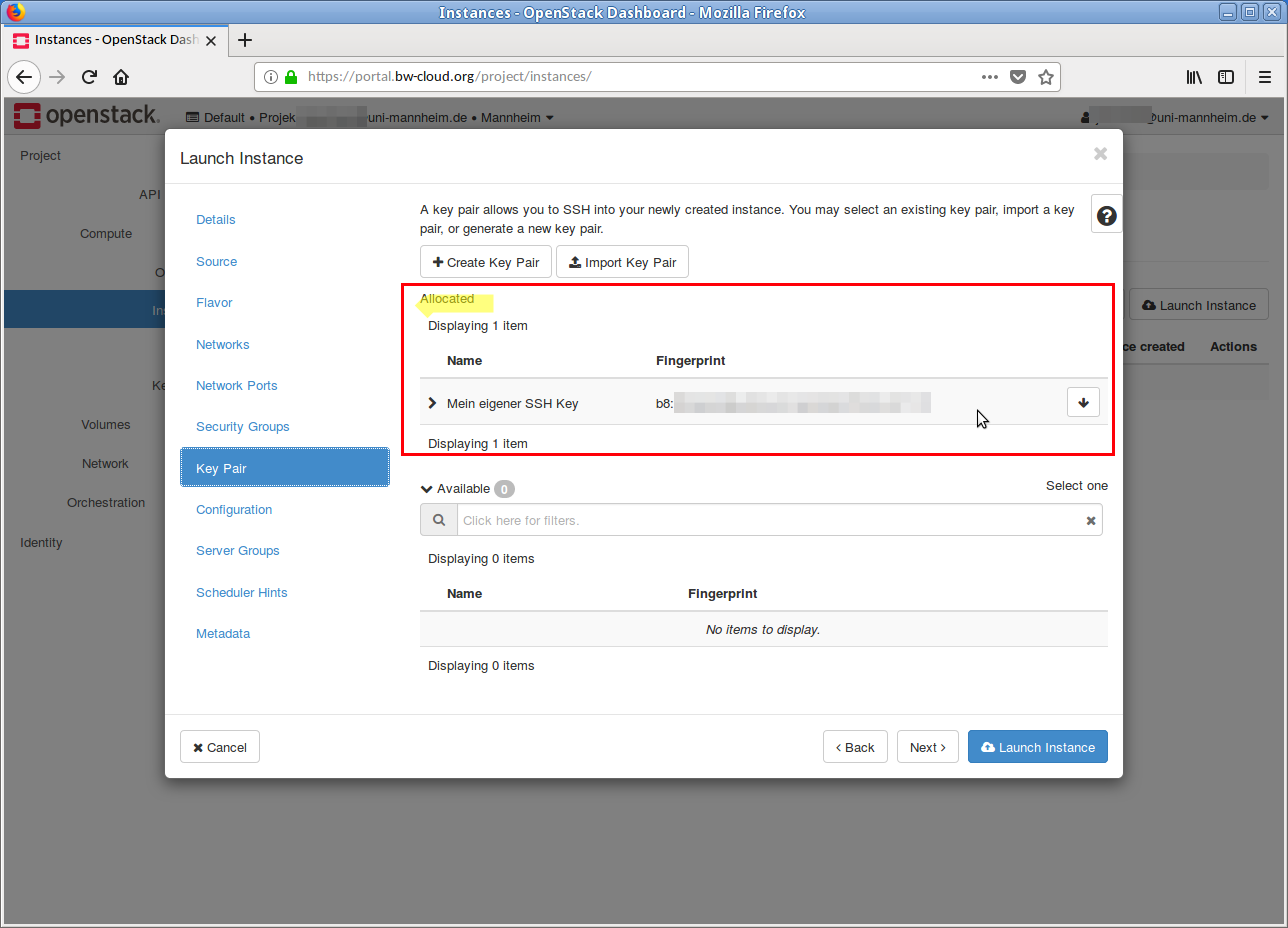

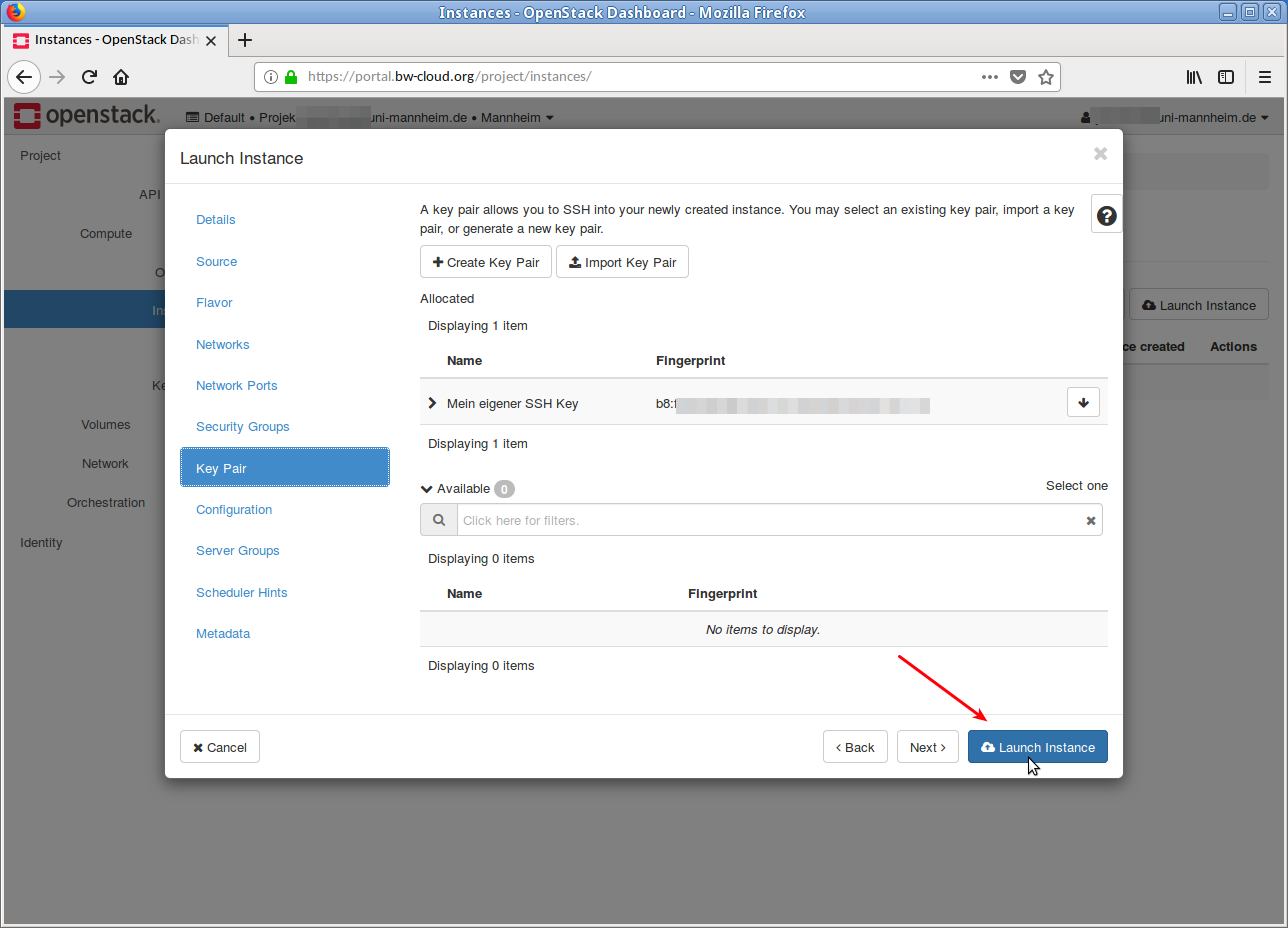

- Im nächsten Schritt wählen Sie den öffentlichen SSH-Key aus, der in die Instanz integriert werden soll. Dieser Schritt ist sehr wichtig, da ohne einen öffentlichen SSH-Key kein Zugang zur laufenden Instanz möglich ist.

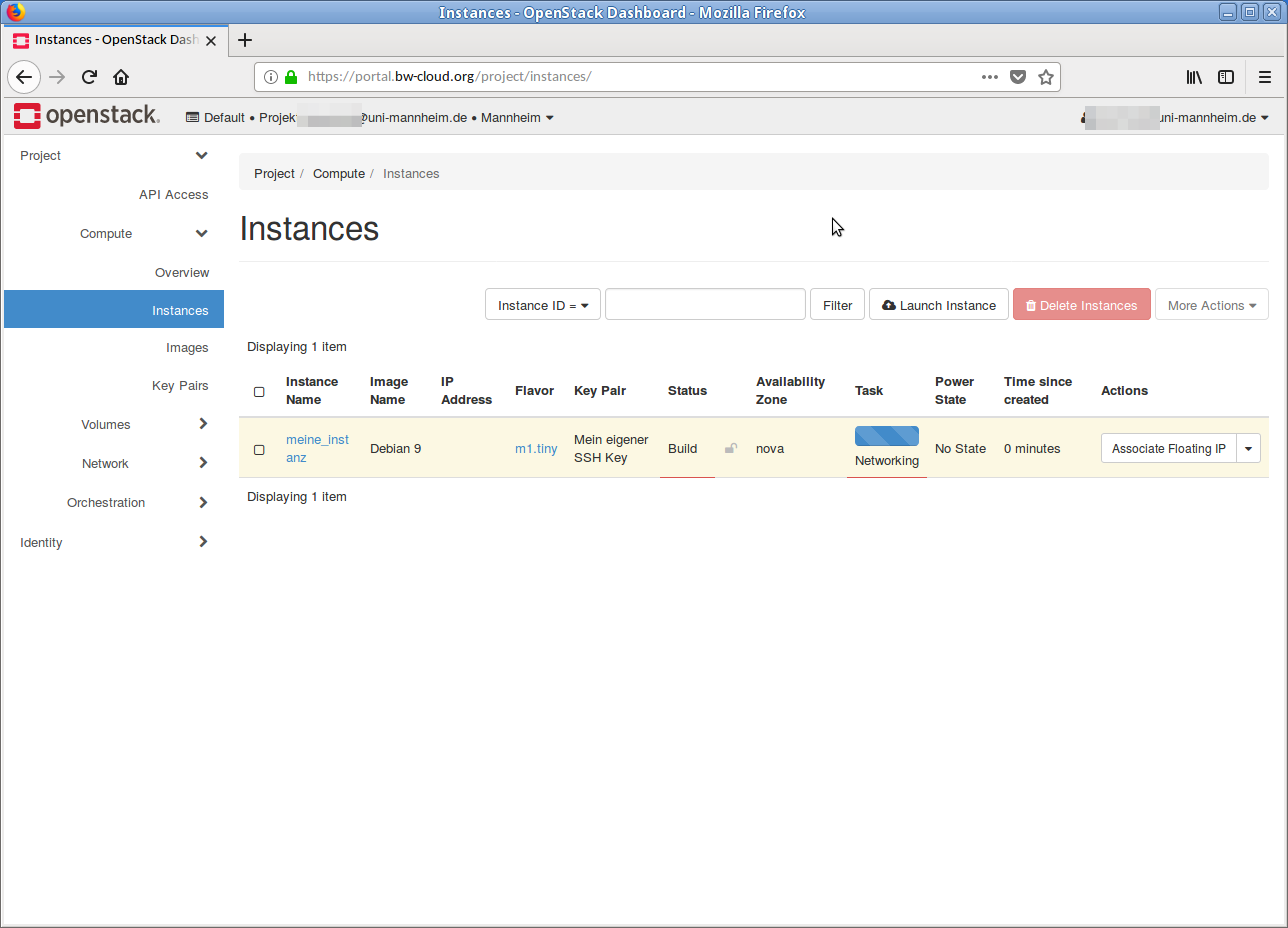

- Nun klicken Sie auf den Button Launch Instance. Die Instanz wird gestartet.

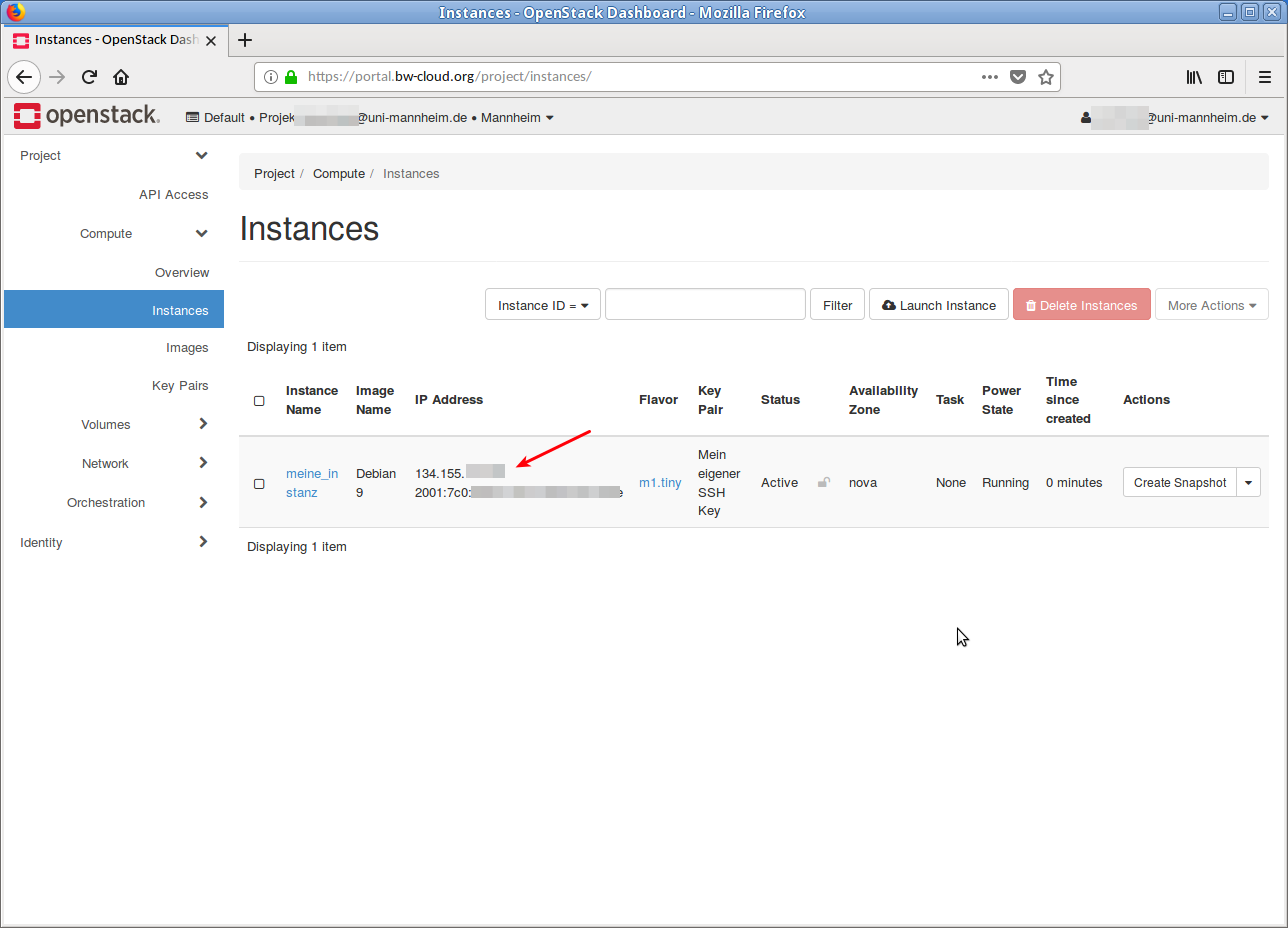

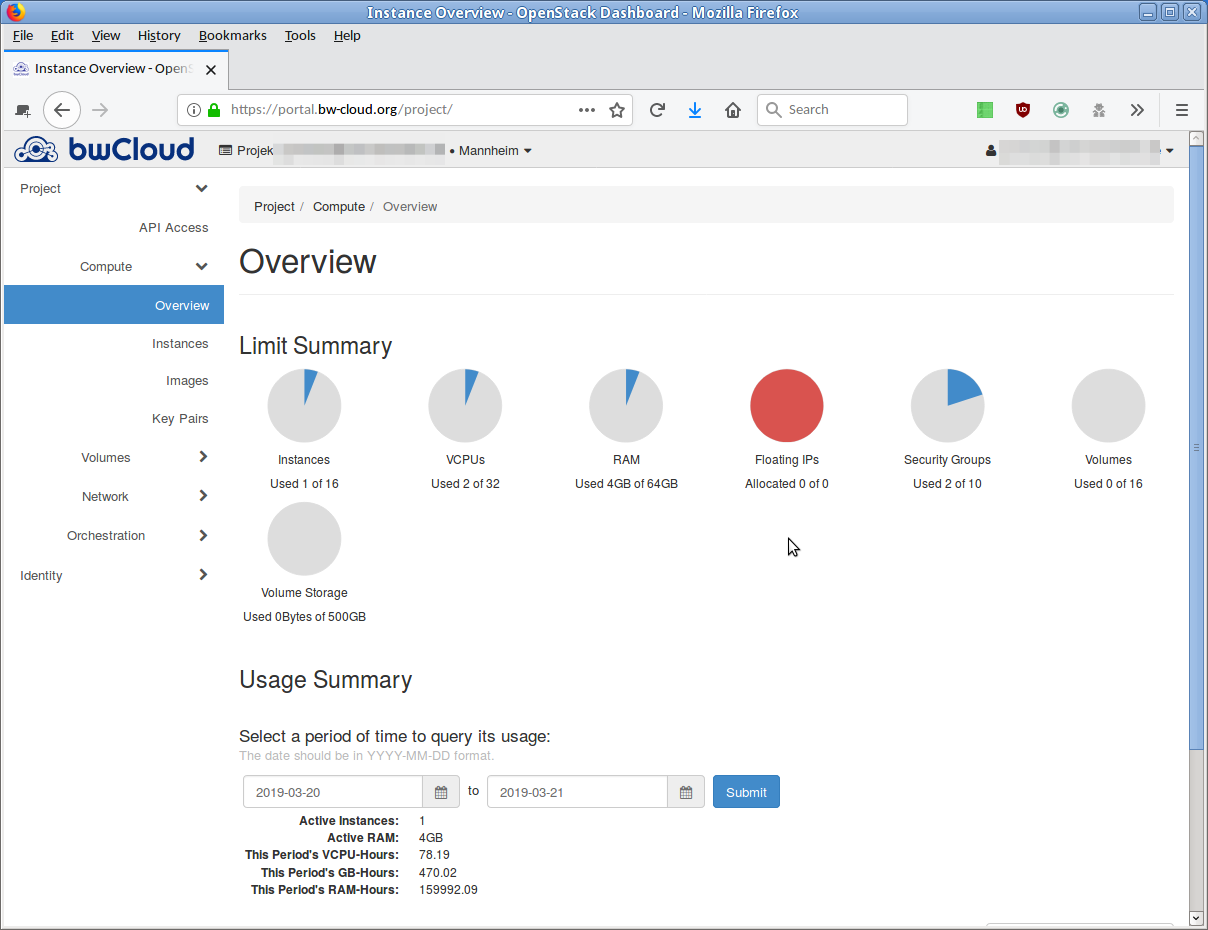

- Wenn die Instanz fertig gestartet und eingerichtet ist, wird die IP-Adresse in der Übersicht angezeigt. Unter dieser IP-Adresse ist die Instanz erreichbar.

Sie können sich nun per SSH mit der Instanz verbinden. Die entsprechenden SSH-Benutzernamen entnehmen Sie dieser Liste.

Schritt 6: SSH-Client einrichten[ssh_client]

Diese Anleitung beschreibt die Vorbereitung, um mit den zuvor erzeugten öffentlichen und privaten SSH-Keys auf die virtuellen Maschinen zu gelangen.

- Für Windows Benutzer mittels PuTTY.

- Für Linux und Mac user.

1. Windows Benutzer mittels PuTTY

Der SSH-Client PuTTY ist ein einfaches und kostenfreies Programm, um unter Windows per SSH Zugriff auf die gestarteten Instanzen zu bekommen.

PuTTY Installation

Laden Sie sich das ProgrammPuTTY herunter. Dafür gibt es zwei Möglichkeiten.

- Gehen Sie dazu z. B. auf zentrale Seite putty.org und klicken dort auf den Link Download PuTTY.

- Die sich anschließend öffnende Seite verweist auf die Quellen.

-

Möglichkeit bei der Quelle 'MSI (Windows Installer)':

- Speichern Sie den entsprechenden Installer für Ihr System (häufig 64-bit x86) ab.

- Starten Sie den Installationsprozess.

- Starten Sie das Programm PuTTY.

- Speichern Sie den entsprechenden Installer für Ihr System (64-bit x86 oder 64-bit x86) ab.

- Starten Sie das Programm/ die Datei putty.exe direkt.

PuTTY Einrichtung

- PuTTY starten.

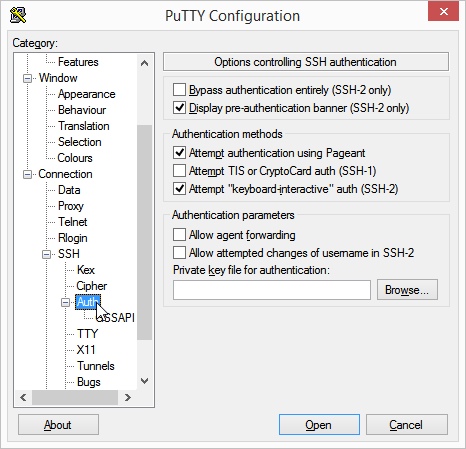

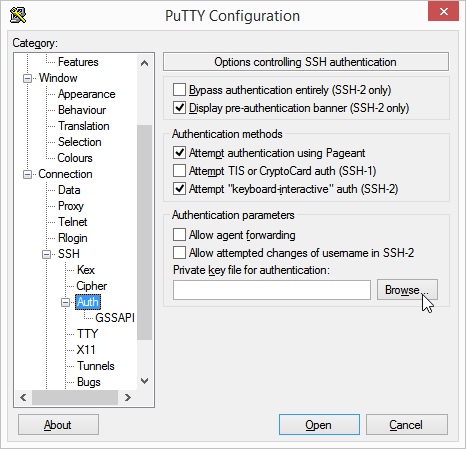

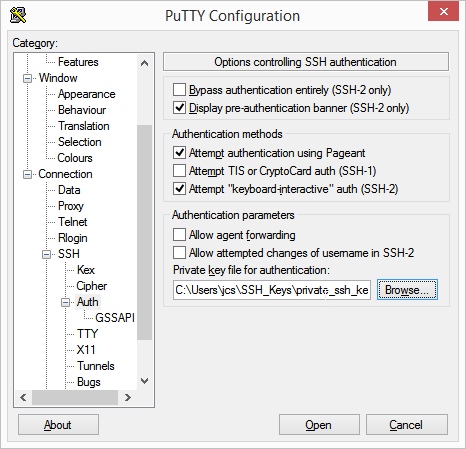

- Klicken Sie im linken Menübaum auf die Punkte Connection → SSH → Auth.

- Klicken Sie nun auf den Button Browser unterhalb des Textes Private key file for authentication. Wählen Sie nun die Datei mit Ihrem privaten SSH-Key aus.

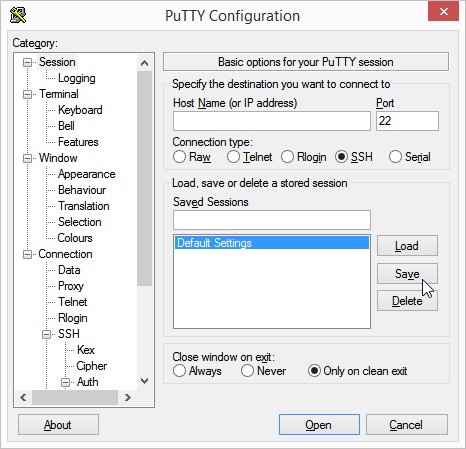

- Wenn Sie diesen Vorgang nicht jedes Mal erneut durchführen wollen, dann empfehlen wir Ihnen die aktuellen Einstellungen von PuTTY als Profil abzuspeichern. Klicken Sie dazu im linken Menübaum auf den obersten Punkt Session.

- Benennen Sie nun die aktuellen Einstellungen (und Session) entweder mit einem eigenen Namen und/oder klicken Sie auf den Button Save.

- Starten Sie nun PuTTY neu. Der zuvor ausgewählte geheime SSH-Key ist wieder ausgewählt.

2. Linux und Mac Benutzer

-

Fügen Sie den folgenden Inhalt in Ihre SSH-Konfigurationsdatei

~/.ssh/config ein. Erzeugen die Datei, falls diese bisher nicht existiert.Host myVM01 HostName <IP> User debian IdentityFile ~/.ssh/myKeyErsetzen Sie <IP> durch die IP-Adresse Ihrer Instanz.

Schritt 7: SSH-Verbindung aufbauen[ssh_connection]

Sie können sich nun via SSH mit der Instanz verbinden.

- Für Windows Benutzer mittels PuTTY.

- Für Linux und Mac user.

1. Windows Benutzer mittels PuTTY

- Öffnen Sie PuTTY. Tragen Sie die IP-Adresse ihrer Instanz ein.

- Klicken Sie auf Verbinden.

- Ein Terminal-Fenster öffnet sich. Darin sehen Sie den (grünen) Debian-Prompt der Remote-Instanz.

2. Linux und Mac Benutzer

-

Führen Sie den folgenden Befehl aus.

ssh myVM01 - In dem Terminal-Fenster erscheint der (grünen) Debian-Prompt der Remote-Instanz.

Schritt 8: Instanz mit Ansible einrichten[use_auto_method]

Um Ihre Standardinstanz zu steuern und anzupassen, sollten Sie automatisierte Methoden verwenden.

- Erzeugen Sie einen Zugangstoken/ Application Credential, wie in unseren FAQ definiert. Diesen brauchen Sie im folgenden, für unser Ansible-Template.

- In unserem Wiki sind erprobte Methoden zur Automatisierung gelistet. Nutzen Sie das dort angegebene Ansible-Template. Folgen Sie den dort beschriebenen Schritten.

Schritt 9: Port für Zugriff öffnen[open_port]

Eine neue virtuelle Maschine in der bwCloud ist per Standard zunächst nur per SSH (Port 22) von außen erreichbar. Dies ist definiert in der zugewiesenen Sicherheitsgruppe, z. B. default. Alle anderen Ports sind geschlossen, d.h. Anfragen auf diesen Ports kommen nicht durch. Einige Informationen zur Sicherheit mit offenen Ports sind im FAQ aufgeführt.

Sobald sich die Regeln einer Sicherheitsgruppe ändern, werden diese Änderungen für alle damit verbundenen Instanzen wirksam. Die virtuellen Maschinen müssen also nicht erneut gebootet werden.

Beispiel:

- Ein Webserver soll über HTTPS erreichbar sein. Der entsprechende Port 443 muss in der Sicherheitsgruppe/ Security Group geöffnet werden.

Die Schritt-für-Schritt-Anleitung erklärt detailliert, wie ein Port mithilfe des Dashboards geöffnet werden kann.

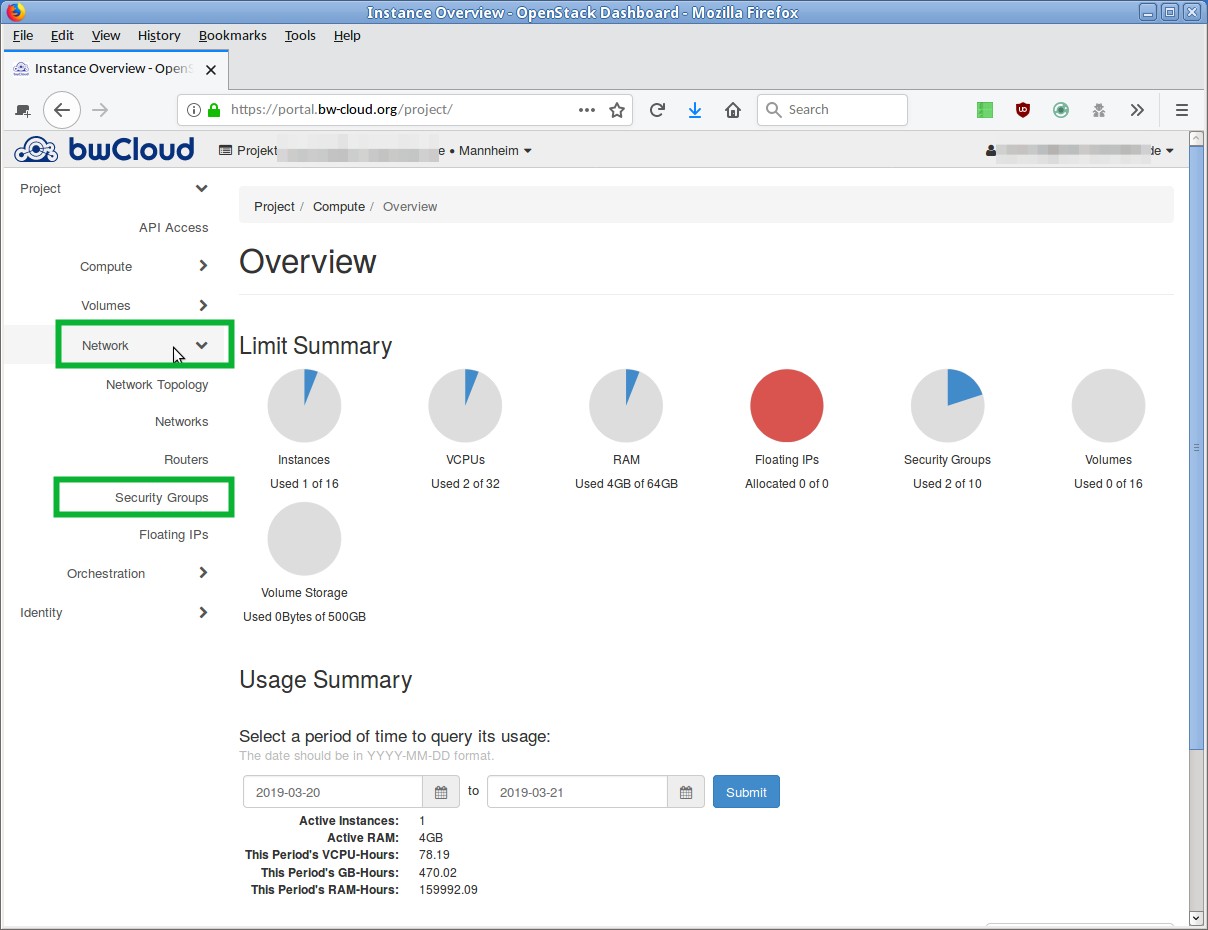

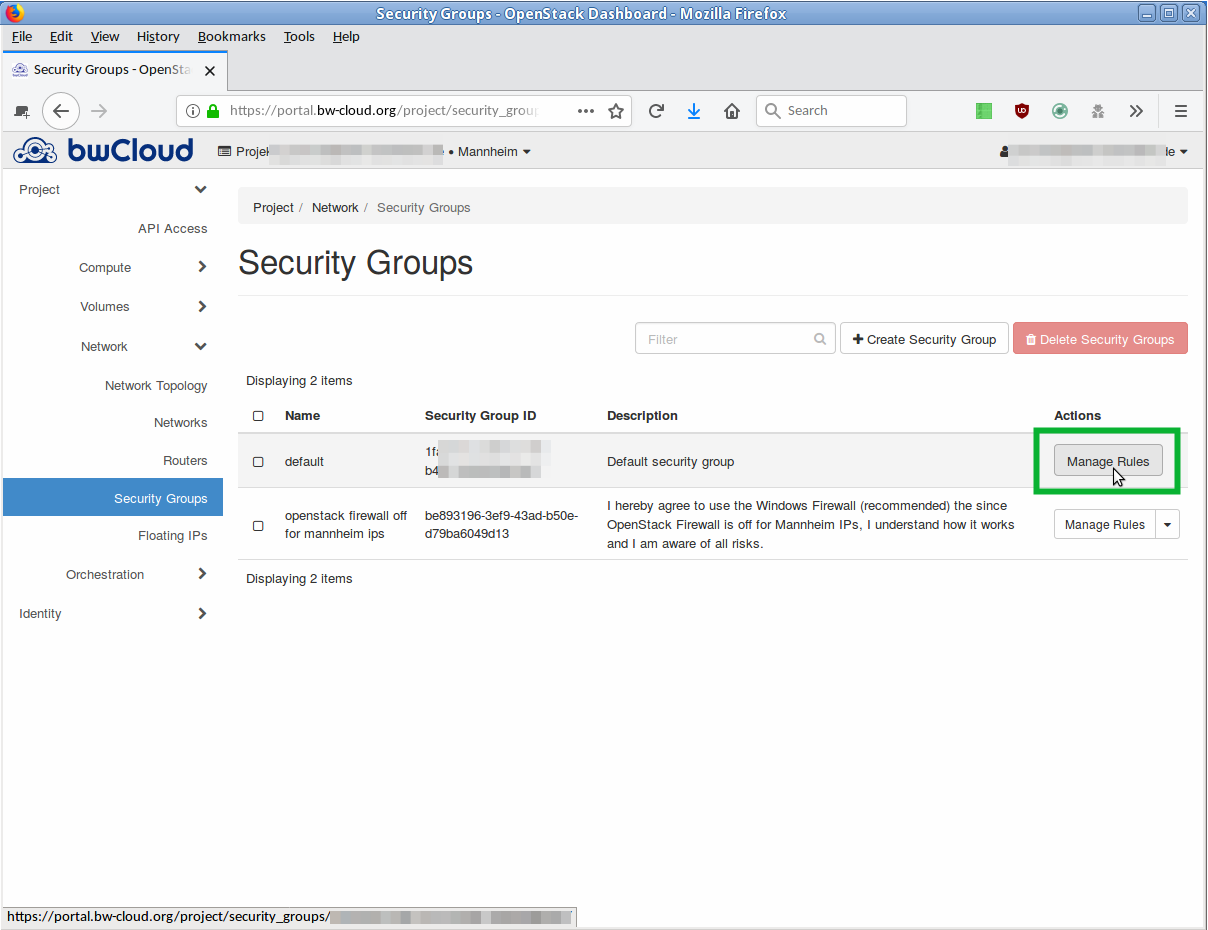

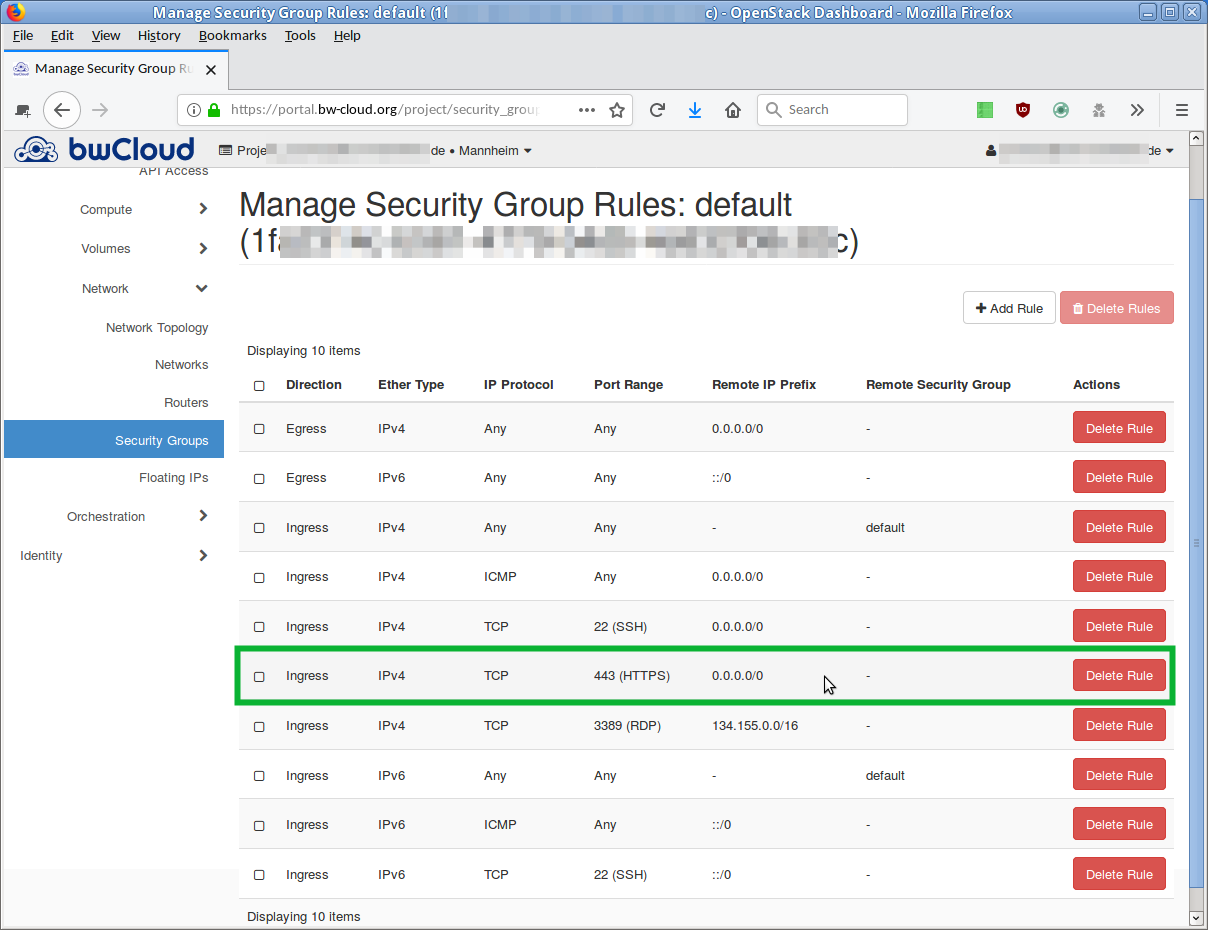

- Klicken Sie im linken Menü auf Network und auf den Unterpunkt Security Groups. Sie bekommen eine Übersicht über die aktuell definierten Sicherheitsgruppen. Die Standardgruppe trägt den Namen default.

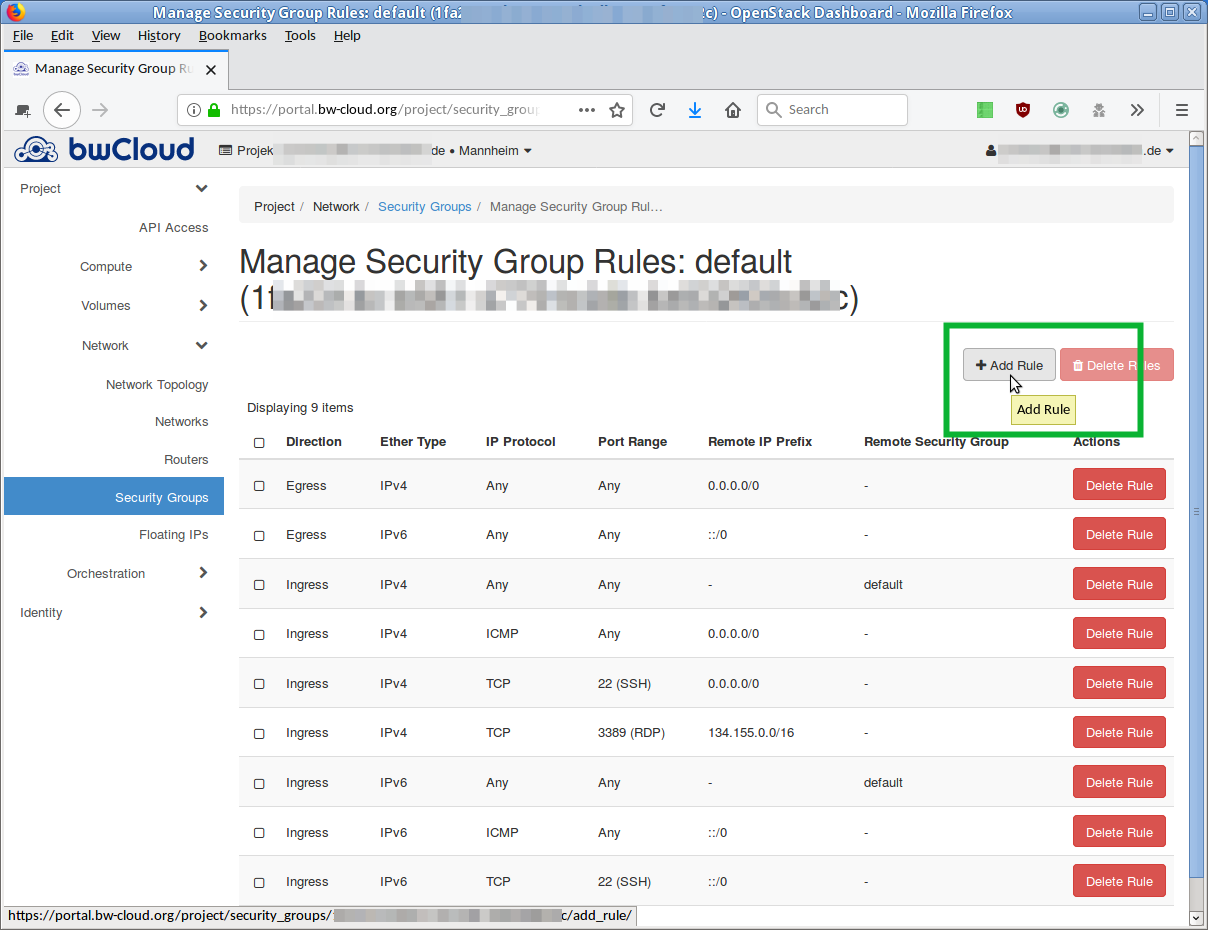

- Klicken Sie in der entsprechenden Zeile auf den Button Manage Rules. Es öffnet sich eine Übersicht über alle zu dieser Sicherheitsgruppe definierten Regeln.

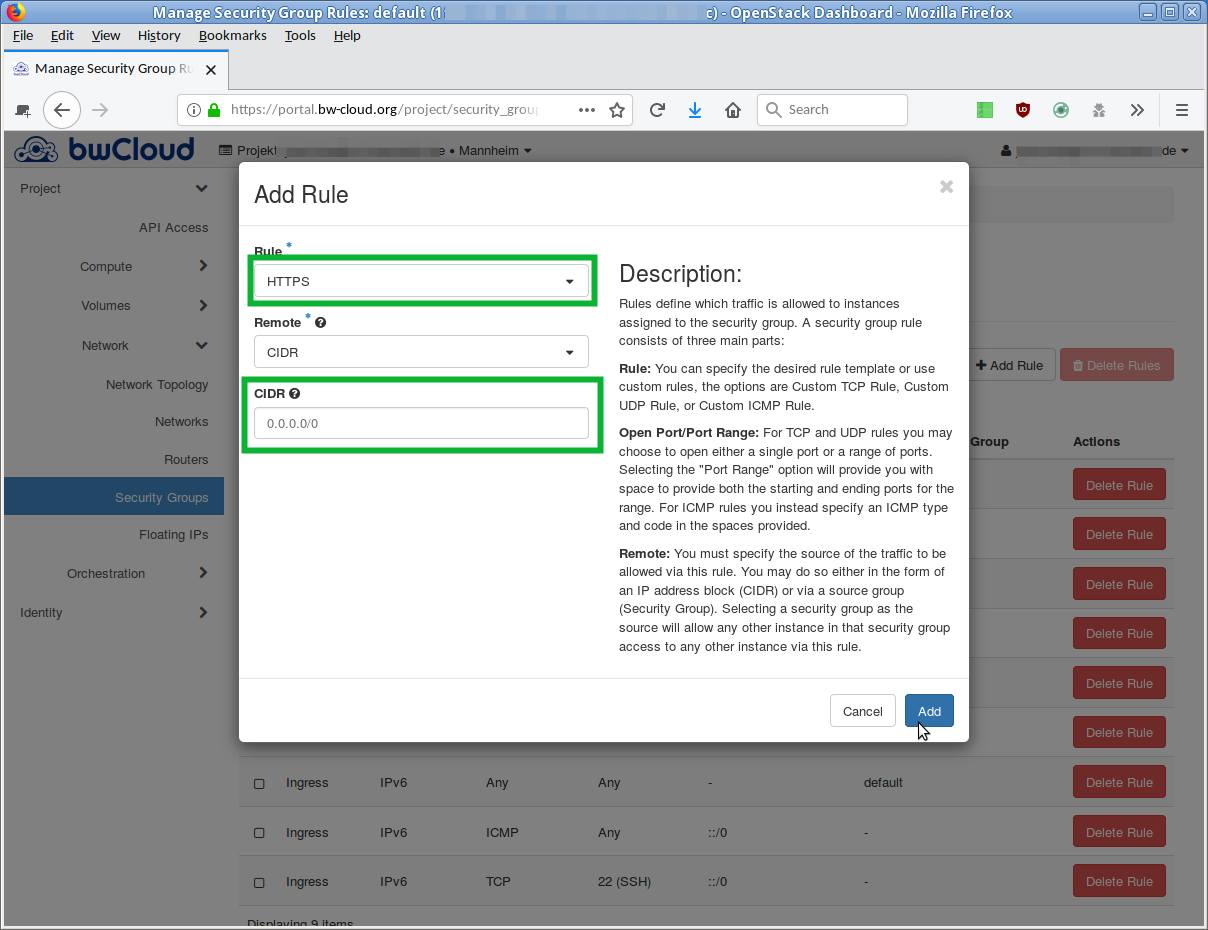

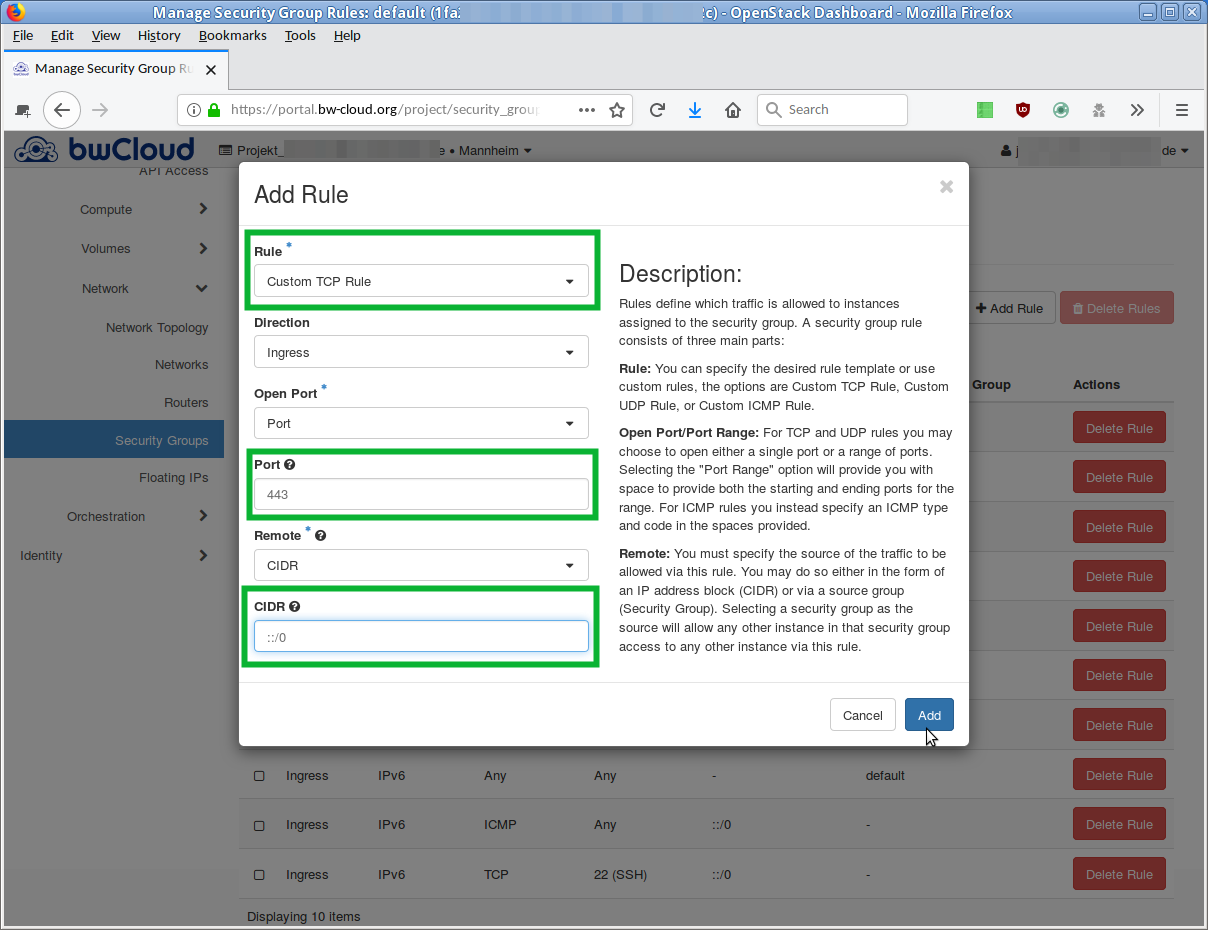

- Wenn Sie eine neue Regel hinzufügen möchten, klicken Sie auf den Button Add Rule. Es öffnet sich ein Dialog, in dem Sie die neue Regel beschreiben können.

-

Zwei gleichartige Möglichkeiten aus dem im Dropdown-Menü sind:

-

Wählen Sie den Punkt Rule den Eintrag

HTTPS aus. -

Wählen Sie den Punkt Custom TCP Rule aus.

Im Feld Port tragen Sie Portnummer

443 ein.

-

Wählen Sie den Punkt Rule den Eintrag

- Ihr Server sollte nicht von überall außen erreichbar sein. Der Eintrag in dem Feld CIDR beschränkt den Zugriff auf ein bestimmtes Netzsegment. Tragen Sie dort die zu erlaubenden IP-Adressen ein.

-

Im Feld "Direction" kann die Richtung festgelegt werden:

-

Ingress = Eingehende Verbindungen -

Egress = Ausgehende Verbindungen

-

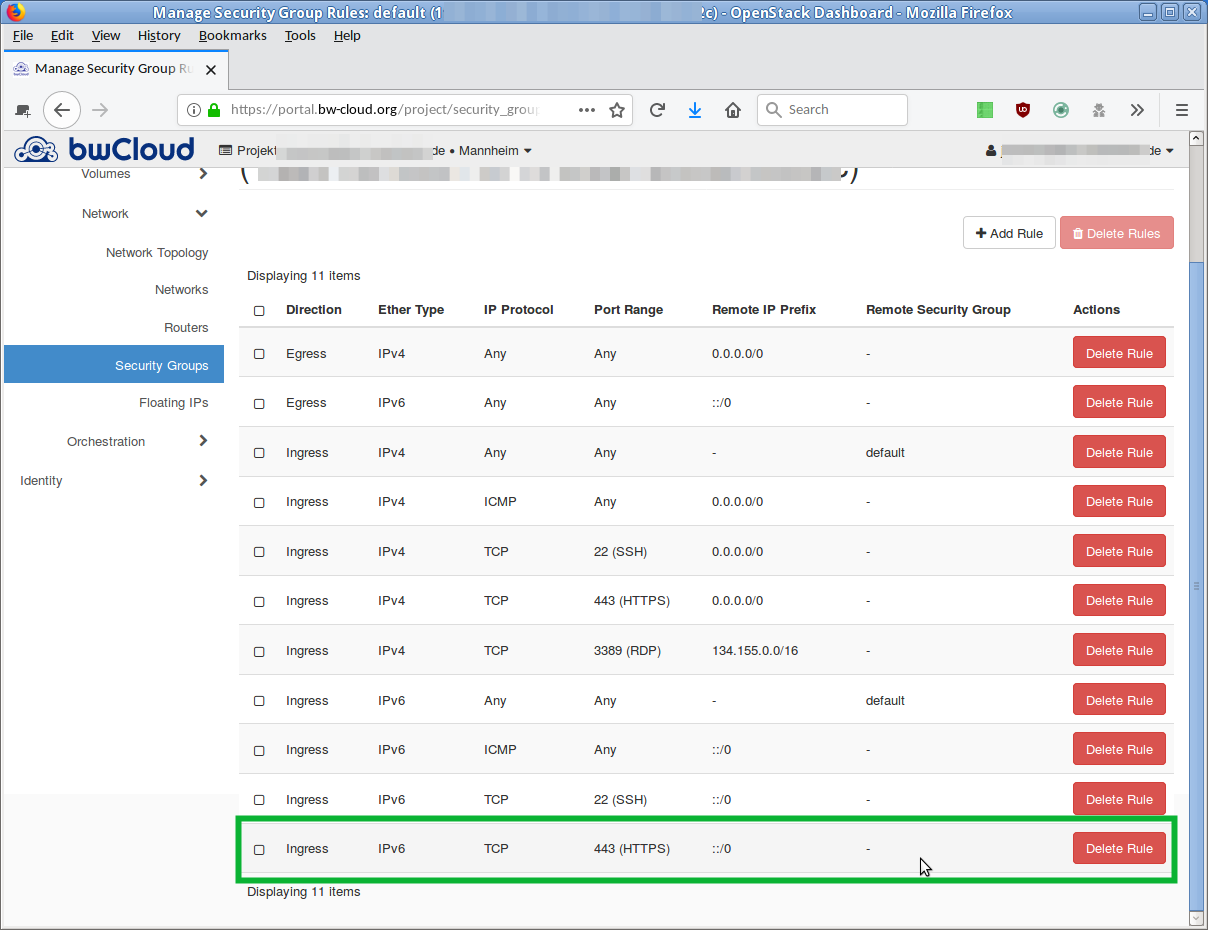

- Klicken Sie auf Add und die neue Regel wird angelegt. Die Übersicht wird erneut geladen und die neue Regel erscheint in der Liste.

Schritt-für-Schritt Anleitung und Slideshow ausklappen

Schritt-für-Schritt Anleitung und Slideshow ausklappen